Курсовые работы по Информационной безопасности

-

Шок-цена - 30 %

Шок-цена - 30 %

Шок-цена - 15 %

Шок-цена - 15 %

Как написать курсовую работу на тему информационной безопасности. Актуальность цели и задач исследования во введении курсового проекта, суть и особенности, а также готовый образец плана, содержания и возможность бесплатно скачать пример.

Актуальность исследования информационной безопасности в курсовой работе обусловлена необходимость обеспечения безопасной обработки данных посредством разработки эффективной системы информационной безопасности и подбора необходимых средств защиты. Дело в том, что в любом современном предприятии или организации необходима полноценная система сбора, обработки, представления и архивирования данных, поступающих с различных участков и узлов. Успешная реализация такого процесса обуславливает необходимость в мониторинге и поддержании заданного уровня информационной безопасности элементов различных системы. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем курсовых работ по информационной безопасности, пример которых приведен в таблице ниже.

1. Курсовая работа: Методы искусственного интеллекта (искусственные нейронные сети, эволюционные алгоритмы) в задачах ИБ 2. Курсовая работа: Анализ требований международных и российских стандартов в области информационной безопасности 3. Концепция информационной безопасности: курсовая 4. Информационная безопасность гражданской авиации: курсовая работа 5. Курсовая: информационная безопасность банков 6. Курсовой проект: Информационная безопасность систем электронного правительства 7. Курсовая работа: Обеспечение информационной безопасности в автоматизированных системах контроля состояния сложных объектов 8. Курсовая работа: Разработка предложений по обеспечению безопасности информации в ключевых системах информационной инфраструктуры 9. Курсовая: Разработка предложений по обеспечению безопасности информации в автоматизированных системах управления технологическими процессами 10. Курсовая: Комплексная система обеспечения информационной безопасности как сложная организационно-иерархическая система 11. Курсовой проект: Оценка степени уязвимости информации в результате действий нарушителей различных категорий 12. Курсовая: Методика выявления состава носителей защищаемой информации 13. Курсовая: Состав средств обеспечения функционирования хозяйствующего субъекта, подлежащих защите. Факторы, определяющие необходимость защиты периметра и здания предприятия 14. Курсовая: Разработка ПО модели фрагмента резервируемой транспортной сети передачи данных пакетной коммутации из двух узлов коммутации с имитацией канального и сквозного шифрования. 15. Курсовая: Политика информационной безопасности как методологическая основа функционирования хозяйствующего субъекта 16. Курсовой проект: Направления деятельности кадрового обеспечения. Основные мероприятия в области обеспечения информационной безопасности, проводимые при подборе, в процессе работы и при увольнении сотрудников 17. Курсовая работа: Структурирование затрат на информационной безопасности хозяйствующих субъектов. Анализ и оценка эффективности затрат на обеспечение информационной безопасности хозяйствующих субъектов 18. Курсовая: Средства инженерно-технической защиты территории и помещений хозяйствующих субъектов. Подсистемы предупреждения, обнаружения и ликвидации угроз информационной безопасности 19. Курсовая работа: Функции руководства и подразделений хозяйствующего субъекта и службы защиты информации по обеспечению информационной безопасности 20. Контрольная: Направления деятельности подсистемы программно-аппаратного обеспечения КСОИБ. Классификация программно-аппаратных средств защиты 21. Законодательный уровень информационной безопасности: курсовая 22. Курсовая работа: информационная безопасность нотариуса В первую очередь во введении курсовой работы следует отразить научную новизну и практическую ценность исследования, после чего изучить основы информационной безопасности в курсовой работе, которые заключаются в непрерывности, безопасности и эффективности процессов предприятия или организации, что невозможно без обеспечения доступности, целостности и конфиденциальности циркулирующей информации.

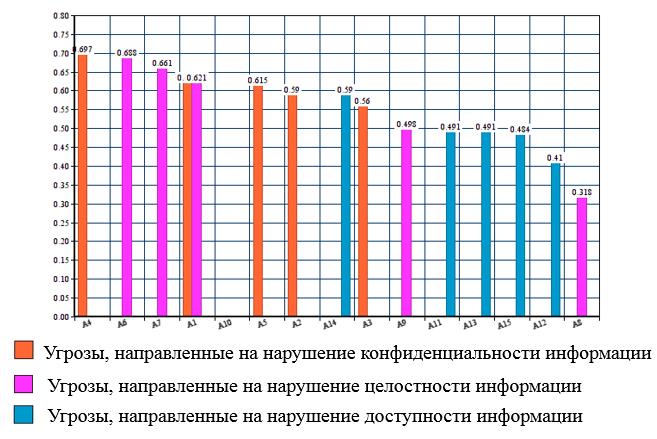

Далее в курсовом проекте по информационной безопасности необходимо провести анализ уязвимостей информационной инфраструктуры исследуемого объекта и угроз безопасности. Все виды угроз могут быть классифицированы по разным признакам, что позволяет более точно провести изучение информационной безопасности. При этом рекомендуется провести ранжирование множества существующих для объекта угроз для того, чтобы выявить направленность наиболее опасных угроз: конфиденциальность, целостность или доступность информации (рисунок 1).

Рисунок 1 – Ранжирование угроз информационной безопасности в курсовой работе

В качестве примера приведем этап курсовой работы по информационной безопасности нотариуса, в котором выявлены наиболее актуальные умышленные угрозы кибербезопасности, источниками которых являются внешними злоумышленниками:

1. Нарушение конфиденциальности информации, циркулирующей в нотариусе, что может нанести прямой ущерб ее владельцу.

2. Нарушение целостности информации. Ценная информация может быть утрачена или обесценена путем ее несанкционированного удаления или модификации. Ущерб от таких действий может быть много больше, чем при нарушении конфиденциальности.

3. Нарушение работоспособности нотариуса, что является причиной нарушения доступности информации.

Вместе с тем, в курсовой по информационной безопасности следует отразить факторы, которые усиливают угрозы информационной безопасности:

1. Значительная монополизация рынка.

2. Усиление криминализации бизнеса в РФ.

3. Контроль криминальных структур.

4. Отсутствие единства действий и взаимной согласованности.

5. Множество социальных проблем, влияющих на снижение ответственности и увеличивающих склонность работников к продаже коммерческих тайн.

6. Рост шпионских и разрушительных действий со стороны спецслужб развитых стран и крупных компаний.

В курсовой по безопасности данных также необходимо рассмотреть структурные особенности и проблемы безопасности, которые могут быть активно использованы злоумышленником для реализации атак. Так, наиболее актуальными являются сетевые атаки, под которыми понимается совокупность действий, направленных на реализацию угрозы удаленного доступа (с использованием сетевого взаимодействия) к циркулирующей информации. Другими словами, в курсовой по информационной безопасности следует сделать упор на исследование возможных сетевых атаки, направленные на компоненты защищаемого объекта:

1. Анализ сетевого трафика, передаваемого между компонентами защищаемого объекта.

2. Изменение данных, циркулирующих в защищаемом объекте.

3. Атаки на уровне стека, например рассылка большого числа пакетов с установленным SYN флагом.

По результату проведенного анализа угроз и потенциальных атак в курсовом проекте по информационной безопасности следует провести оценку ущерба, например согласно нижеприведенной таблице.

Ущерб Описание Незначительный Ущербом можно пренебречь Малый Ущербом можно пренебречь, либо он легко устраним Достаточно малый Ущерб легко устраним, затраты на ликвидацию последствий реализации угрозы невелики Средний Ликвидация последствий реализации угрозы не связана с крупными затратами и не затрагивает критически важные задачи Существенный Реализация угрозы затрагивает выполнение критически важных задач Большой Ликвидация последствий реализации угрозы связанна с крупными финансовыми инвестициями, затрагивает выполнение критически важных задач Недопустимый Реализация угрозы приводит к невозможности решения критически важных задач В результате проведенной оценки следует оценить риск реализации той или иной атаки и выбрать меры и средства обеспечения информационной безопасности, адекватные для защиты объекта. Другими словами, обеспечение информационной безопасности в курсовой работе заключается в повышении защищенности путем предоставления рекомендаций в зависимости от входных значений параметров риск-модели реализации выявленных атак и угроз. Среди ключевых методов и средств повышения уровня информационной безопасности можно выделить следующие:

1. Комплекс инструментов обеспечения защиты коммерческой тайны и конфиденциальности информации.

2. Методы обеспечения компьютерной безопасности.

3. Формы и инструменты обеспечения внутренней безопасности.

4. Комплекс возможностей обеспечения безопасности зданий и сооружений.

5. Формы обеспечения физической безопасности.

6. Правила, приемы и инструменты обеспечения технической безопасности.

7. Инструменты обеспечения безопасности связи.

8. Возможности обеспечения безопасности хозяйственно-договорной деятельности.

9. Комплекс возможностей обеспечения безопасности рекламных, культурных, массовых мероприятий, деловых встреч и переговоров.

10. Инструменты обеспечения противопожарной безопасности.

11. Параметры достижения экологической безопасности.

12. Комплекс возможностей обеспечения безопасности радиационно-химической безопасности.

13. Методы ведения информационно-аналитической работы.

Таким образом, в курсовой по информационной безопасности рекомендуется построить описательную модель защищаемого объекта как среды реализации выявленных атак, отражающую архитектуру и структуру объекта, после чего провести оценку функции ущерба реализации атак и спроектировать систему обеспечения информационной безопасности.

В заключение следует отметить, что написать качественную курсовую работу по информационной безопасности Вам поможет полный перечень актуальных статей и рекомендаций по информационной безопасности, представленный выше в начале страницы.

Скачать курсовую работу по информационной безопасности (пример)

Скачать другие готовые или купить курсовую работу по информационной безопасности

Заказать курсовую работу по информационной безопасности или оценить стоимость