Дипломные работы по угрозам и рискам Информационной безопасности

-

Шок-цена - 15 %

Шок-цена - 15 %

Шок-цена - 15 %

Шок-цена - 15 %

Шок-цена - 30 %

Шок-цена - 30 %

Как написать дипломную работу на тему угроз и рисков информационной безопасности. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по угрозам и рискам информационной безопасности. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Понятие риска безопасности в современном мире широко употребляется в различных сферах деятельности. Понятие риска, как правило, применяется к описанию какого-либо потенциально опасного явления. Принятие любого решения в условиях действия негативных факторов связан со с риском, в том числе и риском безопасности.

Понятие риска безопасности в современном мире широко употребляется в различных сферах деятельности. Понятие риска, как правило, применяется к описанию какого-либо потенциально опасного явления. Принятие любого решения в условиях действия негативных факторов связан со с риском, в том числе и риском безопасности.Для более глубокого понимания и раскрытия темы в работе в обязательном порядке следует отразить цель и задачи дипломной работы по рискам безопасности, а также рекомендации по снижению рисков безопасности. В данной статье представлены рекомендации по написанию таких тем дипломных работ по рискам информационной безопасности, пример которых приведен в таблице ниже.

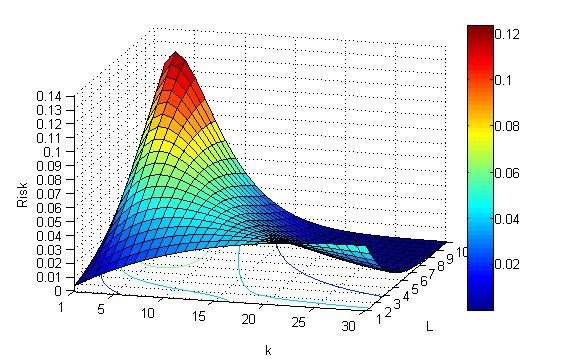

1. Диплом: Риски безопасности каналов связи распределенной сети 2. Дипломная работа: Риски безопасности передачи информации АС 3. Бакалаврская работа: Разработка комплекса защитных мер по обеспечению ИБ баз данных 1С на примере компании 4. Дипломная работа: Разработка комплекса мероприятий, позволяющих уменьшить вероятность реализации угроз информационной безопасности компании 5. ВКР: Защита от внешних угроз информационной системы банка 6. Дипломная работа: Разработка мероприятий по снижению риска и защите информации коммерческого банка от внешних угроз 7. Выпускная бакалаврская работа: Защита информации в локально-вычислительных сетях от преднамеренных угроз 8. Диплом: Совершенствование и развитие системы обеспечения ИБ и защиты информации 9. Дипломная работа: Разработка системы риск-обеспечения кибербезопасности в компании 10. Дипломная работа: Модель системы защиты мультиагентной системы (МАС) на основе модели угроз 11. Магистерская работа: Разработка и нейтрализация модели угроз безопасности информации государственного предприятия 12. Диплом: Разработка мероприятий поснижению риска и защите информации от внешних угроз 13. Диплом: Разработка рекомендаций по минимизации рисков ИБ в условиях санкций против РФ 14. Магистерская диссертация: Сравнительный анализ современных подходов к риск-анализу и выявлению инцидентов ИБ в организации Диплом по рискам безопасности посвящен обеспечению безопасности систем в условиях проявления угроз безопасности. Ключевым недостатком большинства разработанных методов в написанных дипломных работах по рискам безопасности является учет исключительно качественного подхода к анализу рисков. Дело в том, что в условиях отсутствия количественного анализа невозможно создать эффективные автоматизированные средства анализа и управления рисками безопасности. Подобный количественный анализ наиболее эффективно реализовывать при помощи построения 3D моделей (рисунок 1).

Рисунок 1 - 3D модель рисков безопасности в дипломе

Вместе с тем, существующие работы описывают разработку жестко формализованных моделей. Таки модели недостаточно универсальны и имеют малую глубину детализации.

В связи с вышесказанным актуальность диплома по рискам безопасности обусловлена необходимостью построение методики, которая отвечает следующим требованиям:

1. Достаточная формализованность для применения в составе инструментальных средств.

2. Простота проведения оценки рисков безопасности, что диктуется необходимостью практического применения методики.

3. Адекватность и универсальность управления рисками безопасности, то есть применимость методики к большинству систем.

4. Комплексность, позволяющая охватить все существенные аспекты функционирования системы.

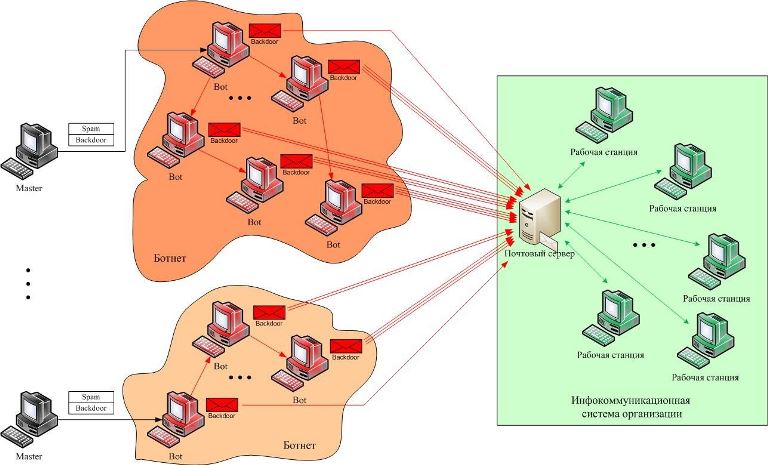

В качестве примера дипломной работы по рискам безопасности рассмотрим компьютерную систему организации (предприятия), на почтовый сервер которой со стороны нескольких ботнетов поступают спам-письма со вложенными Backdoor программами.

Разработаем риск-модель реализации указанных выше атак. Основной целью риск-анализа является нахождение выражения риска безопасности для заданной системы. Система в каждый момент времени находится в состоянии вероятностной неопределенности: невозможно точно предсказать следующее событие, но можно вычислить вероятность каждого из возможных событий.

В простейших случаях множество будущих событий можно считать конечным и риск безопасности представляется вероятностным распределением на конечном пространстве элементарных событий. Элементарным событием (исходом) в данном контексте будем считать факт достижения ущербом системы определенного значения за некоторый интервал времени или после реализации некоторой угрозы.

Модель системы представим на рисунке 2.

Рисунок 2 - Модель компьютерной системы подвергающейся распределенной троянской атаке

Источниками атаки в данном случае являются не сами ботнеты, а их владельцы. Успешными считаются те атаки, при которых соответствующие троянские программы тем или иным способом (пользователь сам запустит вложенную программу на исполнение, проследует по указанной в спам-письме ссылке и т.д.) будут установлены на рабочие станции компьютерной системы, при этом на одну и ту же рабочую станцию может быть установлено несколько троянских программ.

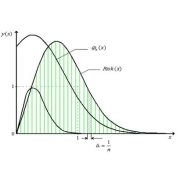

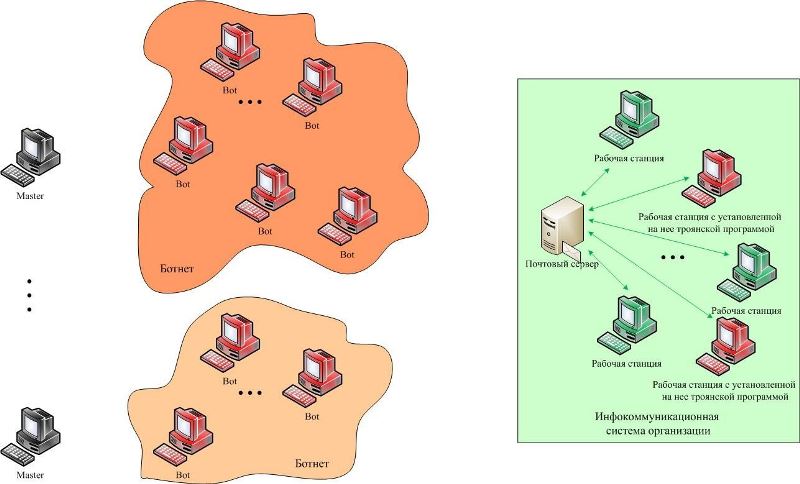

Последствия реализации распределенной троянской атаки на компьютерную систему представим на рисунке 3.

Рисунок 3 - Последствия реализации распределенной троянской атаки

Таким образом, распределенная троянская атака может быть рассмотрена как совокупность обычных троянских атак из разных источников. При этом атаки становятся независимыми совместными событиями.

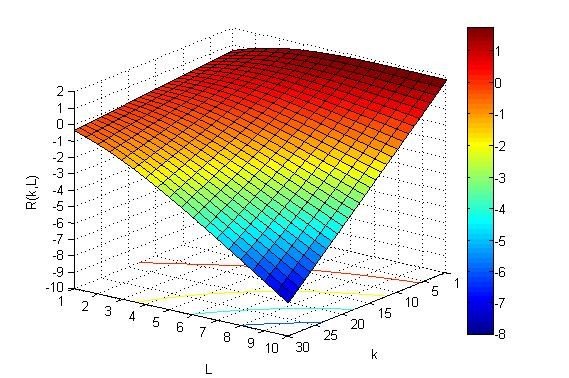

Для DoS-атаки, выполненной с применением «слэшдот» эффекта оценкой ущерба может являться соотношение количества неуспешных запросов к серверу и общего количества запросов, посланных серверу, выражает оценку ущерба, зависящую не от конкретных количеств запросов и подтверждений, а от соотношения этих количеств. Таким образом, величина может служить выражением ущерба при DoS-атаке.

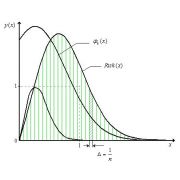

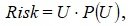

Определим в дипломной работе риск безопасности как сочетание ущерба от атаки и вероятности этого ущерба:

где U — значение ущерба

P(U) — вероятность достижения ущербом этого значения. Для нахождения вероятности реализации элементарного ущерба Ut, необходимо продискретизировать плотность вероятности распределения ущерба.

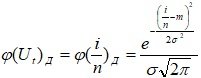

Чтобы выполнить дискретизацию функции плотности вероятности распределения ущерба, вводим следующие обозначения: n - число дискрет, i - номер отдельной дискреты.

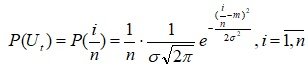

При этом плотность вероятности примет вид:

Учитывая вышесказанное, вероятность реализации элементарного ущерба примет следующий вид:

Подставляя полученное значение в формулу в t-й промежуток времени, получим выражение для оценки риска безопасности системы:

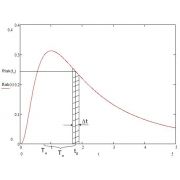

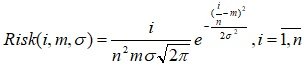

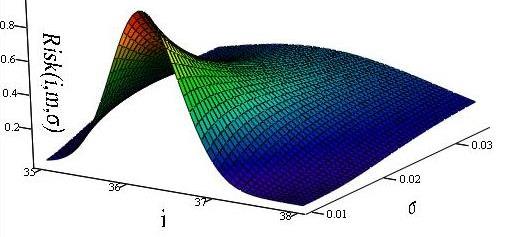

Ниже на рисунке 4 представлена поверхность, описываемая функцией риска безопасности системы.

Рисунок 4 - Поверхность, описываемая функцией риска безопасности системы

Так как распределение риска безопасности полностью определяется распределением ущерба, все числовые характеристики распределения риска могут быть найдены непосредственно по закону распределения ущерба.

Введенные определения и рассмотренные характеристики являются необходимой математической базой для оценки рисков безопасности, подвергающихся распределенным атакам типа DDOS-атаки «слэшдот

В заключение необходимо отметить, что разрабатываемая методика мониторинга и управления рисками в дипломе по рискам безопасности с учтем данных требований может быть эффективно применена на практике.

Скачать дипломную работу по рискам безопасности (пример)

Скачать другие готовые или купить дипломную работу по рискам безопасности

Заказать дипломную работу по рискам безопасности или оценить стоимость