Как написать курсовую работу на тему политики информационной безопасности. Актуальность цели и задач исследования во введении курсового проекта, суть и особенности, а также готовый образец плана, содержания и возможность бесплатно скачать пример.

Актуальность исследования политики информационной безопасности в курсовой работе обусловлена необходимостью обеспечения безопасности обрабатываемой и хранимой информации. По сути, политика информационной безопасности представляет собой документ, определяющий систему взглядов на проблему обеспечения информационной безопасности и представляет собой систематизированное изложение целей и задач, а также организационных, технологических и процедурных аспектов обеспечения безопасности информации. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем курсовых работ по политике информационной безопасности, пример которых приведен в таблице ниже (подробно о выборе актуальных тем курсовых по политике безопасности изложено здесь).

| 1. Курсовая работа: политика информационной безопасности предприятия по производству древесины |

2. Курсовая: политика информационной безопасности магазина |

| 3. Курсовой проект: разработка политики информационной безопасности предприятия промышленного назначения |

4. Курсовая работа: разработка политики безопасности сетевого бизнеса |

| 5. Курсовая: рекомендации по созданию политики безопасности визового центра |

6. Курсовой проект: политика безопасности на уровне субъекта Российской Федерации |

| 7. Контрольная:политика безопасности при работе в Интернете |

8. Курсовая работа: политика информационной безопасности для информационной системы персональных данных |

В связи с тем, что одной из задач каждой организации является защита информационной инфраструктуры от внешних и внутренних угроз, курсовые работы по политике информационной безопасности представляют особенный интерес. Политика безопасности устанавливает правила, которые определяют конфигурацию всех систем организации, действия обслуживающего персонала, как в обычных условиях, так и в случае непредвиденных обстоятельств. Политика информационной безопасности имеет огромное значение для организации, и является наиболее важной работой всего отдела информационной безопасности.

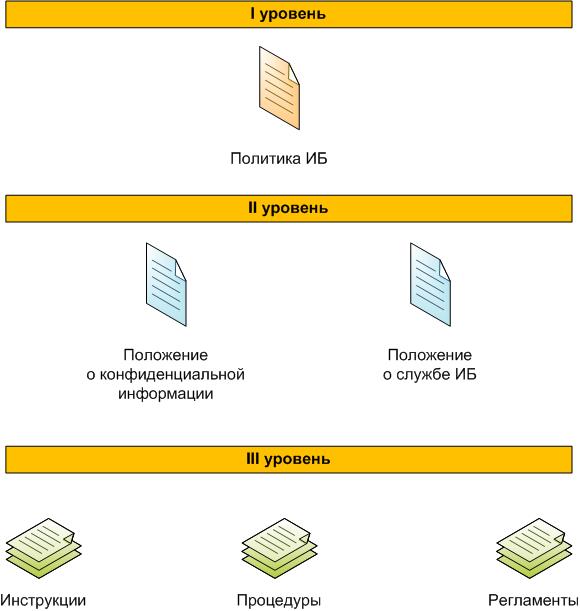

По сути, политика информационной безопасности должна умещаться в несколько страниц, быть легкой для понимания пользователя, описывать в общем виде цели информационной безопасности, методы их достижения и ответственность сотрудников. На рисунке 1 в качестве примера представлена схема формирования политики информационной безопасности.

Рисунок 1 – Схема формирования политики информационной безопасности

Разработка политики безопасности ведется для развития и совершенствования мер и средств обеспечения информационной безопасности в контексте развития законодательства и норм регулирования кредитной организации, а также развития реализуемых информационных систем и приложений, ожиданий клиентов и других заинтересованных сторон. Как правило, курсовая по политике безопасности заключается в анализе угроз, разработке модели нарушителя и предложении новых методов борьбы, которые будут способствовать предотвращению или уменьшению вероятности реализации атак информационной безопасности.

Для того, чтобы предложить актуальную политику информационной безопасности предприятия или организации в первую очередь следует изучить статистику инцидентов, различные каналы по которым реализуются атаки информационной безопасности, а также оценить ущерб и провести анализ лиц, которые чаще совершают нарушения.

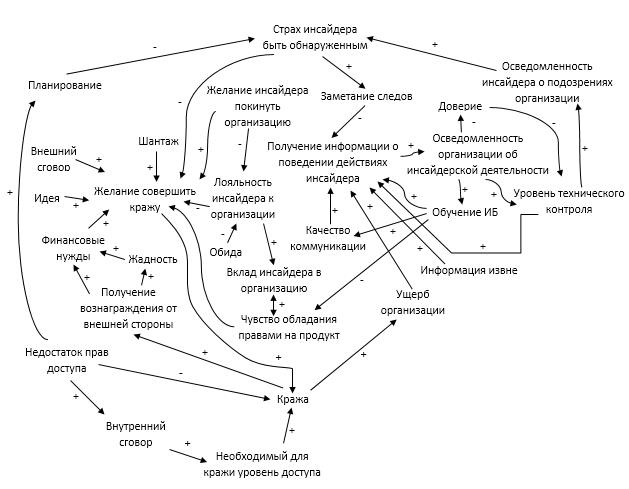

По результату проведенного выше анализа в курсовой работе по политике информационной безопасности предприятия следует описать меры борьбы с нарушителем на основе формальных и неформальных методов построения модели нарушителя и причинно-следственных связей модели нарушителя.

Так, например, в таблице ниже приведена классификация внутреннего нарушителя в зависимости от занимаемой должности в организации. Такую и другие разработанные модели в курсовой по политике безопасности предприятия следует учитывать с целью защиты информации в разрезе категории лиц, мотивации, квалификации или наличия специальных средств.

| Уровень риска |

Занимаемая должность |

| Наибольший риск |

Сетевой администратор, администратор безопасности |

| Повышенный риск |

Оператор системы, системный программист, оператор ввода и подготовки данных |

| Средний риск |

Инженер системы, менеджер программного обеспечения |

| Ограниченный риск |

Прикладной программист, инженер или оператор связи, администратор баз данных, инженер по оборудованию, оператор периферийного оборудования |

| Низкий Риск |

Пользователь сети, инженер по периферийному оборудованию |

Другими словами, политика информационной безопасности в курсовом проекте должна воплощать комплексный подход, включающие организационно правовые меры и технические средства в отношении построенной модели злоумышленника. Так, например, в качестве технических средств можно рассмотреть систему предотвращения утечки данных (data loss prevention, DLP), в рамках которой можно реализовать несколько решений для борьбы с хищением информации.

В качестве организационных и правовых мер рекомендуется рассмотреть инструкции персоналу в отношении действий с защищаемой информацией и предоставленным доступам.

Необходимо также отметить, что разработка политики информационной безопасности в курсовой работе должна проводиться с учетом сформированной диаграммы причинно-следственных связей для каждого вида нарушителя (рисунок 2). Такая диаграмма поможет лучше понять поведение нарушителя в зависимости от факторов влияющих на его действия при разработке политики информационной безопасности в курсовой.

Рисунок 2 – Диаграмма причинно-следственных связей для угрозы кражи информации внутренним нарушителем

Таким образом, разработка политики информационной безопасности в курсовой работе представляет собой всесторонний анализ инцидентов, связанных с моделью угроз и нарушителя, по результату которого необходимо построить диаграмму причинно-следственных связей и предложить эффективные меры по обеспечению информационной безопасности.

В заключение следует отметить, что написать качественную курсовую работу по политике информационной безопасности Вам поможет полный перечень актуальных статей и рекомендаций по информационной безопасности, изложенный здесь.