Курсовые работы по Защите информации

-

Как написать курсовую работу на тему защиты информации и персональных данных. Актуальность цели и задач исследования во введении курсового проекта, суть и особенности, а также готовый образец плана, содержания и возможность бесплатно скачать пример.

Актуальность курсовых работ по защите информации и информационной защите обусловлена ростом уровня интеграции высокотехнологичного оборудования и информационных систем практически в любую область деятельности, в связи с чем проблема обеспечения защиты информации стала еще более острой и появилась необходимость в совершенствовании существующих систем защиты информации. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем курсовых работ по защите информации и информационной защите, пример которых приведен в таблице ниже.

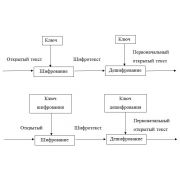

1. Курсовая работа: Разработка методики защиты информации на мобильном устройстве 2. Курсовая: Разработка методики выбора средств защиты информации Web-сайта организации от внешних информационных атак 3. Курсовой проект: Защита в виртуальных частных сетях. Исследование способов построения защищенного клиент серверного приложения. 4. Курсовая работа: Максимизации прибыли (минимизация потерь) при организации защиты информации, рассматриваемой как товар на рынке. 5. Курсовая: Разработка подсистемы защиты банкоматов от атак типа BlackBox 6. Курсовой проект: Программно-аппаратное обеспечение защиты информации 7. Контрольная:исследование проблем защиты информации 8. Курсовая работа: защита информации при использовании электронной почты 9. Курсовая: защита информации в предпринимательской деятельности 10. Курсовая: защита информации в интернете 11. Курсовая работа: организация защиты информации 12. Курсовая: коммерческая информация и ее защита 13. Курсовая: Защита информации при использовании электронной почты. 14. Курсовая работа: Комплексная защита информации на предприятии ... 15. Курсовая: Комплексная защита информации на примере какого-нибудь предприятия... 16. Курсовой проект: Криптографическая защита информации (основные понятия). 17. Курсовая работа: Система обеспечения защиты информации в переговорной комнате ... 18. Курсовая: Средства и способы защиты информации по ПЭМИН, аттестация объектов, помещений и информ.систем. 19. Курсовой проект: Инженерные конструкции и сооружения для защиты информации. Их классификация. 20. Контрольная: Параметры системы защиты информации. Необходимость исследования вопроса обеспечения защиты информации в курсовых работах обусловлена тем, что без использования методов защиты информации в информационных системах возникают угрозы нарушения целостности, хищения или уничтожения различных данных, что может привести к причинению ущерба различного масштаба. При этом в отдельных случаях, нарушения и сбои в работе информационных систем могут грозить не только колоссальными финансовыми потерями, но и наносить ущерб жизни и здоровью людей. Другими словами, обеспечение достаточного уровня защиты информации осуществляется с целью организации эффективного функционирования, а также снижения уровня риска от реализации внутренних и внешних угроз.

В качестве объекта исследования защиты информации в курсовой работе рекомендуется определить компоненты информационных систем, в отношении которых реализуются атаки, а в качестве предмета исследования следует рассмотреть непосредственно защищенность информации и информационных систем.

Целью курсовой по защите информации является разработка системы защиты информации, внедрение которой позволяет повысить защищенность организации или предприятия. Для достижения указанной цели в курсовой по информационной защите следует решить следующие задачи:

1. Построить описательную модель информационных систем как среды реализации атак.

2. Провести анализ уязвимостей и угроз информационной безопасности информационных систем с целью последующего выявления наиболее актуальной в рамках исследования атаки.

3. Разработать математическую модель реализации атак.

4. Произвести оценку функции ущерба, риска реализации атак и защищенности информационных систем.

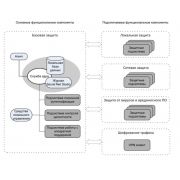

5. Разработать систему защиты информации, отражающую влияние методов защиты информации и мероприятий по организации информационной защиты.

Во введении к курсовой работе по защите информации следует также отметить практическую значимость, которая заключается в том, что разработанные методические рекомендации могут быть внедрены в корпоративные и государственные учреждения с целью повышения защищенности информации.

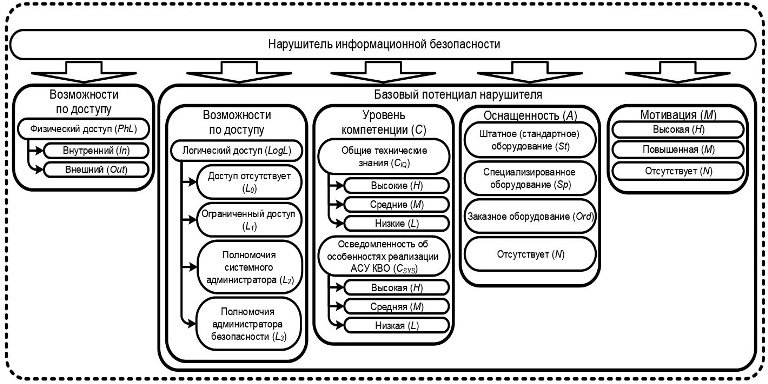

В процессе написания курсовой по организации защиты информации в первую очередь следует определить какие данные циркулируют в изучаемых информационных системах. После этого рекомендуется разработать модель потенциального злоумышленника информационной безопасности (рисунок 1).

Рисунок 1 – Модель нарушителя информационной безопасности

Так, к внешним злоумышленникам относятся физические лица, не имеющие законного доступа к защищаемой информации и реализующие угрозы при помощи несанкционированного доступа (НСД) из сетей связи общего пользования и сетей международного информационного обмена. Для организации таковыми могут являться криминальные структуры, злоумышленники или внешние субъекты, конкурирующие организации, недобросовестные разработчики и поставщики, а также бывшие сотрудники.

К внутренним злоумышленникам относятся физические лица, имеющие доступ к защищаемой информации, в том числе сами сотрудники самих предприятий. Так, например, при исследовании коммерческой информации и ее защиты в курсовой работе к внутренним злоумышленникам можно отнести пользователей информационных систем, а также системных администраторов и администраторов безопасности.

Как правило, в рамках подготовки курсовой по защите информации в предпринимательской деятельности особое внимание следует уделить внутренним злоумышленникам (например, инсайдеры могут передать персональные данные). Вследствие важной роли действующих сотрудников необходимо применять комплекс технических и организационных мер, направленных на серьезный подход по подбору, принятию на работу и контролю выполнения должностных обязанностей.

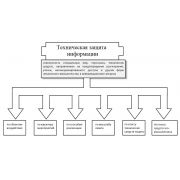

Далее в курсовой по защите информации необходимо исследовать угрозы на уровне обработки информации – это совокупность информационных ресурсов и прикладных процессов, размещенных в территориально обособленных информационных систем, которые являются потребителями данных и выполняют ее содержательную обработку.

Так, например, на уровне локального сегмента информационных систем существуют угрозы искажения данных, выявления характерных признаков источников сообщений, копирования, искажения в процессе ее обработки и хранения на узлах, нарушения конфигурации маршрутизаторов, нарушения правил установления и ведения сеансов связи. По результату проведенного анализа следует выработать рекомендации по обеспечению защиты информации в курсовой работе.

№ Рекомендации Краткое описание 1 Аутентификация Процедура проверки подлинности пользователя путём сравнения введённого им пароля с паролем, сохранённым в базе данных ресурса 2 Идентификация Присвоение субъектам и объектам идентификатора или сравнение идентификатора с перечнем присвоенных идентификаторов для каждого пользователя 3 Авторизация Предоставление администрации определённых действий; а также процесс проверки (подтверждения) данных прав при попытке выполнения этих действий 4 Биометрические системы аутентификации Системы аутентификации, использующие для удостоверения личности пользователя их биометрические данные 5 Закрытый тип доступа к ресурсу Доступ ограниченного количества пользователей к ресурсу 6 Доступ по приглашениям участников сети Осуществление доступа только по специальным приглашениям, от участников сети 7 Тщательный отбор каждого участника Отбор каждого участника сети путём различных испытаний 8 Требование полного объёма персональных данных пользователя Запрос всего перечня персональных данных пользователя при начальной регистрации 9 Регистрация по документам удостоверяющим личность Возможность регистрации, только с помощью документов удостоверяющих личность 10 Создание правил Создание правил и законов чётко, регламентирующих все виды взаимодействий 11 Ограничение количества нарушений правил Определение порогового значения нарушения правил, после которого нарушитель получит ограничение доступа к ресурсу 12 Ограничение объёма контента и количества операций в сутки Лимитирование объёма и количества операций в единицу времени 13 Точное разделение ответственности административного звена Строгая иерархия административного звена 14 Эффективная фильтрация контента Наличие достаточного ресурса администрации, который справляется со своими обязанностями в моменты пиковой нагрузки Применение даже части рекомендаций в значительной мере усложнит доступ злоумышленников и, следовательно, значительно повысит уровень информационной защиты. При этом возможно использование такого набора рекомендаций из приведенной таблицы, что целесообразность реализации атаки сведётся к нулю. Другими словами, применение описанных рекомендаций позволит в значительной мере усложнить задачу злоумышленникам или же существенно снизить ущерб возникающий от их действий.

Вместе с тем, в курсовом проекте по организации защиты информации рекомендуется отметить, что целесообразность применения всех рекомендаций для каждого ресурса далеко не всегда будет оправданной. Это обусловлено тем, что применение ряда рекомендаций влечёт за собой значительные материальные затраты и усложняет процесс взаимодействия компонентов, что в итоге скажется на эффективности работы информационной инфраструктуры. Необходимо использовать определенный перечень рекомендаций исходя из цели, задач и требуемого уровня потенциальной защищенности для каждой отдельной ситуации.

Таким образом, курсовая по защите информации посвящена исследованию проблем и методов защиты информации, а в самой работе следует отметить достижение следующих основных результаты:

1. Предложенная описательная модель информационной инфраструктуры отражает структуру информационной системы и информацию, циркулирующую в системе, а также принципы взаимодействия компонентов.

2. Проведенный анализ уязвимостей и угроз информационной безопасности выделил наиболее актуальные в рамках исследования атаки.

3. Разработана система защиты данных, содержащая алгоритм управления функцией защищенности и отражающий влияние методов защиты информации и мероприятий по повышению защищенности информации.

В заключение следует отметить, что написать качественную курсовую работу по защите информации Вам поможет полный перечень актуальных статей и рекомендаций по защите информации, представленный выше в начале страницы.

Скачать курсовую работу по защите информации (пример)

Скачать другие готовые или купить курсовую работу по защите информации

Заказать курсовую работу по защите информации или оценить стоимость