Как написать курсовую работу на тему безопасности информационных систем. Актуальность цели и задач исследования во введении курсового проекта, суть и особенности, а также готовый образец плана, содержания и возможность бесплатно скачать пример.

Благодаря внедрению информационных и автоматизированных систем производительность и эффективность бизнес процессов в целом и сотрудников в частности значительно увеличились. Однако, использование информационных и автоматизированных систем породило широкий спектр угроз информационной безопасности системы. Другими словами, актуальность курсовой работы по безопасности информационных систем обусловлена важностью обеспечения защиты информационных и автоматизированных систем вне контролируемой зоны с использованием незащищенных общественных каналов связи. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем курсовых работ по безопасности информационных систем, пример которых приведен в таблице ниже.

| 1. Курсовая работа: Имитационные модели функционирования различных элементов защищенных автоматизированных систем |

2. Курсовая: Анализ безопасности автоматизированных систем и средств автоматизации |

| 3. Курсовой проект: Модель системы управления информационной безопасностью информационных систем в условиях неопределенности воздействия |

4. Курсовая работа: Обеспечение информационной безопасности автоматизированной системы управления предприятием |

| 5. Курсовая: Организация противодействия угрозам безопасности информационной системы организации на примере ... |

6. Курсовой проект: Основные направления, принципы и методы обеспечения информационной безопасности информационных систем |

| 7. Контрольная: Построение типовой модели угроз безопасности информационных систем кредитной организации... |

8. Курсовая работа: Проблемы информационной безопасности информационных систем |

В рамках подготовки курсовой по безопасности информационных систем необходимо решить ряд задач:

1. Провести оценку функции ущерба реализации атак на компоненты информационной системы путем анализа влияния параметров системы на размер ущерба реализации атаки с целью дальнейшего управления защищенностью.

2. Произвести оценку риска реализации атак и защищенности информационной системы.

3. Разработать рекомендаций по повышению защищенности и алгоритм управления функцией защищенности, отражающий влияние методов защиты информации и мероприятий по снижению риска реализации атак в информационных системах.

В курсовой работе по безопасности автоматизированных систем (как и информационных систем) в первую очередь рекомендуется изучить особенности и проблемы использования уязвимых компонентов и устройств в составе самих систем. Как правило, подобное исследование заканчивается выводом о том, что ключевые проблемы безопасности систем связаны с распределенностью и открытостью архитектуры, использованием различных технологий передачи данных и множественностью видов доступа. Другими словами, потенциальным нарушениям безопасности информационных систем в курсовой работе соответствуют используемые в системе коммуникационные методы и недостаточно защищенные устройства, что по сути является сознательным понижением уровня информационной безопасности (подробно об этом изложено здесь).

Далее в курсовой по безопасности информационных систем следует провести анализ уязвимостей и угроз безопасности. Приведем в качестве примера несколько угроз:

1. Угроза реализации несанкционированного подключения к информационной системе. С целью максимизации наносимого ущерба большинству шпионских и вредоносных программ необходимо попасть на сервера, рабочие станции и другие устройства информационной системы. При этом временной лаг между инфицированием и отправкой информации в систему может превышать несколько месяцев.

2. Угрозы реализации сетевых атак.

Реализация сетевых атак позволяет нарушителю удаленно нанести ущерб информационной системе не просто перехватив информацию, но и нарушив процесс обмена информацией между компонентами информационной системы, сделав их недоступными или неработоспособными.

В качестве примера более подробного анализа в курсовой работе по безопасности информационных систем можно привести следующий этап по разработке классификации удаленных атак типа «отказ в обслуживании», которая учитывает характеристики атак, которые используются при подготовке и реализации атаки, а также свойства самой атаки и эффект, который она оказывает на жертву.

Классификация по степени автоматизации поиска потенциальных хостов-зомби

Во время подготовки к атаке, злоумышленнику нужно определить местоположения будущих хостов-зомби и заразить их вредоносным ПО. Распределенные атаки типа «отказ в обслуживании», основанные на степени автоматизации поиска, можно разделить на ручные (не актуальные на текущий момент), полуавтоматические и автоматические.

Атаки с полуавтоматическим поиском. При реализации полуавтоматических атак, сеть из хостов-зомби включает, помимо зараженных хостов, управляющую машину. Злоумышленник рассылает автоматические кодовые команды (скрипты) для сканирования и компрометации удаленных хостов и установки на них вредоносного ПО. Он также использует управляющую машину для точного определения типа атаки и адреса атакуемого объекта и рассылает команду начала атаки хостам-зомби, которые посылают большое количество пакетов жертве.

Атаки, основанные на механизме связи, развернутом между хостами-зомби и управляющими машинами, можно разделить полуавтоматические атаки с непосредственной связью и атаки с опосредованной связью.

Атаки с непосредственной связью

В процессе реализации атак с непосредственной связью, хост-зомби и управляющая машина должны знать идентификационную информацию друг друга для осуществления взаимодействия. Это достигается путем жестко запрограммированного (не предусматривающего внесения изменений, настройки и т.п.) IP-адреса управляющей машины в коде вредоносного ПО, отправляемого заражаемому хосту, которое потом устанавливается на хост. Каждый хост-зомби впоследствии пересылает адрес управляющей машины новым заражаемым хостам, которые записывают этот IP-адрес в файл для последующего взаимодействия. Очевидным недостатком данной атаки является то, что зная одну зараженную машину, можно разоблачить всю зараженную сеть, которая используется для проведения DDoS-атак. К тому же, когда хосты-зомби и управляющие машины начинают сканировать сетевые соединения, они становятся видимыми для межсетевых сканеров.

Атаки с опосредованной связью

Использование протокола IRC переопределяет функции управляющей машины, с помощью которой IRC-канал предоставляет достаточный уровень анонимности для злоумышленника. С тех пор как хосты-зомби устанавливают опосредованные соединения с использованием порта, который используется для легитимного сетевого взаимодействия, взаимодействие хостов-зомби с управляющим хостом стало сложно различить с легитимным сетевым трафиком. Хосты-зомби, которые не скрывают себя, и легко обнаруживаются при помощи межсетевых экранов. Злоумышленник контролирует агентов, используя IRC-каналы коммуникаций. Таким образом, раскрытие одного хоста-зомби может привести к раскрытию не более одного IRC-сервера и имени канала, который используется в зараженной сети для проведения DDoS-атак. То есть идентификация зараженных сетей, используемых для проведения DDoS-атак, основана на возможности определения пути связи хоста-зомби с IRC-сервером. Протокол IRC является только примером опосредованного взаимодействия, злоумышленники могут использовать и другие протоколы для аналогичных целей.

Автоматические атаки

Данный тип атак типа «отказ в обслуживании» является автоматическими на фазе реализации атаки, таким образом избегается взаимодействие между злоумышленником и хостом-зомби. Тип атаки, продолжительность и адрес атакуемого объекта заложены во вредоносном ПО. Очевидно, что механизм расширения сети предполагает высокую степень анонимности злоумышленнику, ему только необходимо запустить лишь одну команду - команду начала атаки. Жестко запрограммированные условия предполагают специализированное использование зараженной сети для проведения DDoS-атак. Тем не менее, механизмы распространения обычно оставляют «черный вход» на скомпрометированном хосте и дают возможность легкого доступа и модификации вредоносного ПО впоследствии.

И полуавтоматическая и автоматическая распределенные атаки типа «отказ в обслуживании» заражают хосты путем автоматического сканирования и распространения вредоносного ПО. DDoS-атаки можно также классифицировать по типу сканирования на атаки основанные на случайном методе сканирования, сканирование списка потенциальных жертв, топологическое сканирование, сканирование путем перестановки и локальном сканировании подсети.

Атаки, основанные на случайном методе сканирования

В процессе случайного сканирования каждый скомпрометированный хост анализирует случайные адреса в своем адресном пространстве. В данном варианте сканирования хосты-зомби могут создать большой поток трафика, когда они сканируют одинаковые адреса.

Атаки, основанные на сканировании списка потенциальных жертв

Хост-зомби в процессе данного сканирования анализирует все адреса из своего списка. Атака данного типа может приобретать список потенциальных жертв из определенных доменов, которые до сих пор поддерживают прямой обмен по IP-адресам.

Атаки, основанные на топологическом сканировании

Топологическое сканирование использует информацию, расположенную на скомпрометированном хосте для выбора новых целей для заражения. Все почтовые черви используют топологическое сканирование, просматривая информацию из адресных книг для дальнейшего распространения.

Атаки, основанные на сканировании путем перестановки

Каждый IP-адрес отображается как индекс в этой перестановке. Хост начинает сканирование, используя индекс, рассчитанный из его IP-адреса как точка отсчета. Каждый раз, когда он видит уже зараженную машину, он выбирает новую случайную стартовую точку. Таким образом, обеспечивается частично координированное, всестороннее сканирование.

Атаки, основанные на локальном сканировании подсети

Данный способ сканирования может дополнять любой из вышеперечисленных способов сканирования для поиска и заражения хостов в сети, в которой находится хост-зомби. Одна копия вредоносной программы, которая использует данный способ сканирования, может компрометировать множество уязвимых хостов, находящихся за межсетевым экраном.

Автоматические и полуавтоматические распределенные атаки типа «отказ в обслуживании» по способу распространения вредоносного ПО можно разделить на атаки, использующие распространение от первичного источника, распространение по цепочке и автономное распространение.

Атаки, использующие распространение от первичного источника

Вредоносное ПО располагается на центральной управляющей машине или некотором множестве управляющих машин. После компрометации очередного хоста, вредоносное ПО загружается на него из первичного источника через механизм обмена файлами.

Атаки, использующие распространение по цепочке

Вредоносное ПО загружается с хоста, который использовался для заражения сети. Зараженный хост становится источником для последующего шага распространения зараженной сети. Данный вид воспроизведения обладает более высокой степенью отказоустойчивости, так как потеря одного хоста в сети не приведет к существенному замедлению заражения сети.

Атаки с автономным распространением

Автономное распространение не просто копирует файл вредоносного ПО на вновь заражаемый хост. Распространение происходит путем отправления дополнительных инструкций зараженному хосту на стадии функционирования зараженной сети.

Классификация по используемой уязвимости

Распределенные атаки типа «отказ в обслуживании» используют различные уязвимости для прекращения доступности ресурсов атакуемой РАС для легитимных пользователей.

Основываясь на используемой уязвимости, можно подразделить все DDoS-атаки на две группы: атаки по протоколам и атаки грубой силы.

DDoS-атаки по протоколам

Атаки по протоколам используют специфичные свойства или ошибки реализации некоторых сетевых протоколов, установленных на атакуемом объекте РАС для расхода чрезмерных объемов ресурсов этих объектов. К такому типу атак относятся атаки TCPSYN, атаки СGIrequestи атаки Аuthenticationserver.

При атаке TCPSYN используемая уязвимость - заполнение атакующим очереди запросов атакуемого объекта TCPSYNзапросами. Атакующий создает множество незавершенных подключений тем самым истощая ресурсы атакуемого объекта. При атаке СGIrequest злоумышленник занимает процессорное время жертвы используя множественные CGI запросы. При атаке Аuthenticationserverатакующий использует факт того, что сигнатура верификации подключения охватывает значительно больше ресурсов чем генерация злоумышленником ложной сигнатуры. Он отравляет многочисленные ложные запросы аутентификации на сервер пытаясь захватить его ресурсы.

DDoS-атаки грубой силы

Атаки грубой силы выполняются посредством инициализации больших объемов легитимных по внешнему виду транзакций. Исходящий трафик, генерируемый в сеть, может зачастую быть больше трафика, который может обработать атакуемый объект РАС и это приводит к исчерпанию его ресурсов и, вследствие этого, легитимные пользователи получают отказ в обслуживании.

Атаки грубой силы можно подразделить на две категории по зависимости содержания пакетов от служб жертвы: фильтруемые и не фильтруемые атаки.

Фильтруемые атаки

Фильтруемые атаки используют некорректные пакеты или пакеты для некритических служб атакуемого объекта и таким образом могут быть отфильтрованы посредством межсетевого экрана. Примером таких атак являются атака UDPflood или атака ICMPrequestflood на Web-сервер.

Не фильтруемые атаки

Не фильтруемые атаки используют пакеты, которые используют легитимные службы. Таким образом, фильтрация всех пакетов, которые могут быть сигнатурами атаки, приведет к немедленному отказу в обслуживании и для злоумышленника и для легитимных пользователей. Примером таких атак является атака HTTPrequestflood на Web-сервер или атакаDNSrequestflood по имени сервера.

Линия, разделяющая DDoS-атаки по протоколам и атаки грубой силы, является довольно тонкой. Атаки по протоколам также перегружают ресурсы атакуемого объекта РАС чрезмерным трафиком, а ошибки в создании протоколов приводят к тому, что удаленные хосты зачастую используются как «рефлектор» для атак грубой силы. Примером подобных атак являются атака DNSrequest и атака Smurf.

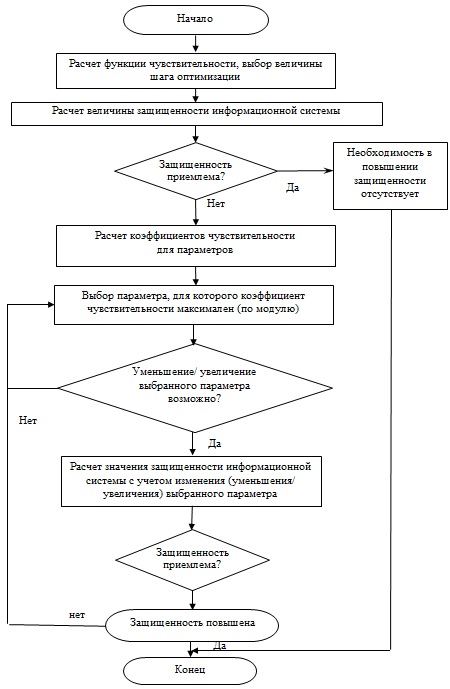

Таким образом, исходя из проведенного исследования информационных систем в курсовой работе по безопасности можно сделать вывод о широком перечне уязвимостей и угроз информационной безопасности. В заключение работы рекомендуется предложить алгоритм управления безопасностью информационных систем в курсовой работе, пример которого представлен на рисунке 1.

Рисунок 1 – Алгоритм управления безопасностью информационных систем в курсовой работе

Подытожив вышесказанное, в курсовой работе по безопасности информационных систем рекомендуется исследовать потенциальные угрозы, возможные каналы несанкционированного доступа, методы и средства защиты, после чего разработать новый уникальный подход к обеспечению безопасности информационных или автоматизированных систем.

В заключение следует отметить, что написать качественную курсовую работу по безопасности информационных систем Вам поможет полный перечень актуальных статей и рекомендаций по информационной безопасности, изложенный здесь.