Как написать дипломную работу на тему оценки ущерба. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по оценке ущерба. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Под ущербом понимается физическое повреждение или нанесение вреда здоровью людей, либо нанесение вреда имуществу или окружающей среде системы. Ущерб от реализации угрозы безопасности информации определяется содержанием деструктивного воздействия, осуществляемого в ходе реализации угрозы относительно защищаемой системы.

Под ущербом понимается физическое повреждение или нанесение вреда здоровью людей, либо нанесение вреда имуществу или окружающей среде системы. Ущерб от реализации угрозы безопасности информации определяется содержанием деструктивного воздействия, осуществляемого в ходе реализации угрозы относительно защищаемой системы.

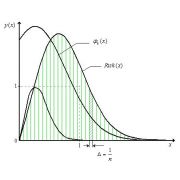

При написании диплома по оценке ущерба часто используется теория полезности, при этом в качестве показателя применяется функция полезности предотвращенного ущерба.

В таком случае ущерб представляется возможным рассматривать с учетом потери пользы, приносимой компонентом системы при помощи функции полезности.

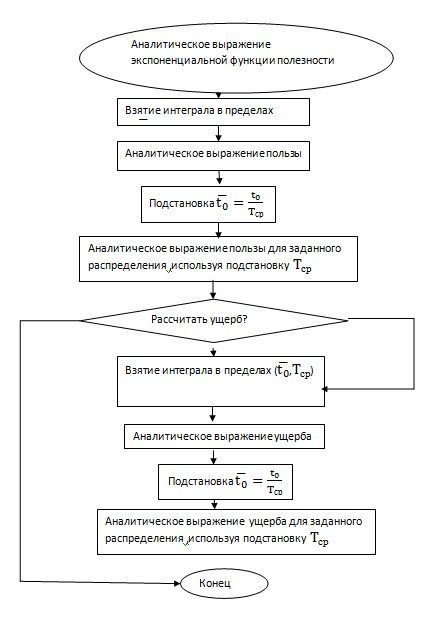

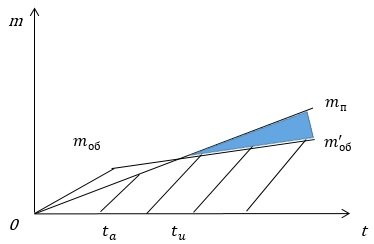

Польза, которую приносит компонент системы, необходимо рассматривать с учетом жизненного цикла работы компонента, заключающегося в наличии периода развития, обусловленного развертыванием и введением в эксплуатацию компонента платежной системы, периодом штатной работы и периодом деградации, обусловленным устареванием и последующем выводом из эксплуатации. В таком случае алгоритм оценки ущерба через функцию полезности компонента системы можно представить на рисунке 1.

Рисунок 1 - Алгоритм оценки ущерба в дипломе через функцию полезности

При проведении оценки ущерба в дипломной работе ущерб от прекращения работы компонента системы можно оценить как упущенную пользу, которую мог бы получить владелец системы, если бы компонент системы не утратил свою работоспособность в результате успешной реализации атаки.

Учитывая специфику работы компонента системы, в дипломе по оценке ущерба можно принять, что функция полезности формально имеет этапы развития и деградации и в рамках оценки ущерба для системы в целом может не учитываться. В таком случае, пользу, которую приносит терминал платежной системы можно определить в нормированном виде.

Успехом реализации атаки будет временный разрыв компонента с сервером, получение данных, циркулирующих в системе. Тогда оценка ущерба от реализации атаки будет включать в себя упущенную пользу выведенного из строя компонента системы, затраты на его восстановление и стоимость перехваченных данных.

В качестве примера дипломной работы по оценке ущерба приведем этап оценки ущерба реализации атаки «IP-спуфинг». Предположим, что задача злоумышленника состоит в реализации деструктивного воздействия, направленного не на определенные компоненты системы, а на нарушение работы системы в части межмашинного взаимодействия компонентов. Наиболее эффективным средством реализации такого рода атак с позиции злоумышленника является внедрение вирусов в сеть, которые распространяются по всей системе через управляющий центр (УЦ).

В таком случае, ущерб от реализации атаки заключается в выводе из строя в целом или замедлении работы системы. В контексте исследований будем считать, что вывод из строя системы в целом является фатальным ущербом и такой результат не представляет интереса с позиции оценки ущерба реализации атаки «IP-спуфинг» и увеличения защищенности. Наибольший интерес представляет собой замедление работы и недоступность критических компонентов системы.

В рамках предложенного подхода к исследованию функции ущерба реализации атаки «IP-спуфинг», разработанную математическую модель (подробно о разработке математических моделей изложено здесь) в необходимо дополнить рядом упрощающих предположений относительно функционирования системы:

1. Каждый компонент направляет информацию некоторого объема М в адрес УЦ с некоторой интенсивностью.

2. УЦ обрабатывает поступающую информацию от компонентов системы с некоторой интенсивностью.

3. Система выполняет свои функции в случае, если на каждый поступающий блок данных М от компонента, УЦ его обрабатывает и посылает обратно управляющие воздействия.

В соответствии с разработанной моделью в системы, каждый компонент приносит некоторую пользу υ_i ( t). В качестве основного показателя для системы будем рассматривать величину скорости передачи данных λ_i, тогда

υ_i ( t)↑↑λ_i.

Входящий поток запросов компонентов на передачу блоков данных управляющему центру является пуассоновским с интенсивностью λ_м. Тогда с учетом среднего объема блоков информации θ бит, нагрузку на передачу данных можно определить следующим образом:

λ_п=nλ_м θ,

где λ_п- интенсивность, оценивающая нагрузку на передачу данных;

λ_м- интенсивность передачи блоков данных управляющему центру от единичного компонента (ед/сек);

n- количество компонентов системы;

Θ - средний объем блока информации (бит).

УЦ обрабатывает входящий поток запросов компонентов системы с некоторой производительностью λ_УЦ. Тогда с учетом среднего значения времени передачи управляющего воздействия в адрес компонетов 1/τ, интенсивность нагрузки на УЦ, обрабатывающий поступающие данные и передающий управляющие воздействия, можно определить следующим образом

λ_об=(ωλ_УЦ)/μ,

где λ_УЦ- интенсивность обработки данных управляющим центром (бит/сек);

ω- среднее значение времени передачи управляющего воздействия в адрес компонетов (сек);

μ- коэффициент, отражающий фактическое время передачи управляющего воздействия в адрес компонетов (сек).

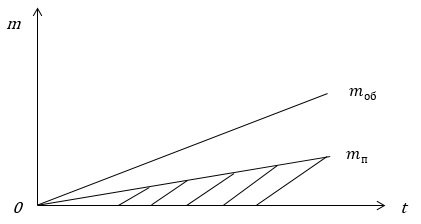

Система исправно функционирует в том случае, когда интенсивность нагрузки на УЦ, обрабатывающий поступающие данные и передающий управляющие воздействия (m_об - число блоков данных, которое УЦ готов обработать), превышает нагрузку на передачу данных (m_п - число поступивших блоков данных) (рисунок 2).

Рисунок 2 - Схематичное изображение штатной обработки потока данных

Пусть в результате реализации атаки «IP-спуфинг» в системе внедрен вирус, деструктивные воздействия которого повлекли за собой следующие последствия (рисунок 3):

- снижение интенсивности обработки УЦ даных α;

- увеличение фактического времени передачи управляющего воздействия в адрес компонетов β;

- внедрение в блоки данных избыточной информации γ.

Рисунок 3 - Схематичное изображение изменений в результате реализации атаки «IP-спуфинг»

В таком случае ущерб от реализации атаки «IP-спуфинг» заключается в невозможности системы обработать требуемые пакеты, поступающие от компонентов, при этом нормированный ущерб u ̅(t) из-за замедления работы системы рассчитывается в соответствии с рассчитывается следующим образом:

u ̅(t)=((λ_п (t)-λ_об (t))/(λ_п (t) ))(t-t_u )=((〖nλ〗_м γθ-(αωλ_УЦ)/βμ)/(〖nλ〗_м θ))(t-t_u )=

=((〖nλ〗_м γθβ-αωλ_УЦ)/(nλ_м θβμ))(t-t_u ),

где u ̅(t) - нормированный ущерб, который наносит злоумышленник в результате успешной реализации атаки «IP-спуфинг» при замедлении работы системы;

α - коэффициент, отражающий снижение интенсивности обработки УЦ даных при реализации деструктивных воздействий (α=1 при условии отсутствия вируса в системе, 0<αβ- коэффициент, отражающий увеличение фактического времени передачи управляющего воздействия в адрес компонетов при реализации деструктивных воздействий (β=1 при условии отсутствия вируса в системе, β>1 при реализации деструктивных воздействий внедренного вируса в системе);

γ - коэффициент, отражающий внедрение в блоки данных избыточной информации при реализации деструктивных воздействий (γ=1 при условии отсутствия вируса в системе, γ>1 при реализации деструктивных воздействий внедренного вируса в системе);

λ_п- интенсивность, оценивающая нагрузку на передачу данных;

λ_м- интенсивность передачи блоков данных управляющему центру от единичного компонента (ед/сек);

Θ - средний объем блока информации (бит);

ω- среднее значение времени передачи управляющего воздействия в адрес компонетов (сек);

t_u - момент времени, в который УЦ сможет обработать ровно ту очередь пакетов, которая сформируется на этот момент;

t- момент оценки ущерба реализации атаки «IP-спуфинг».

При поступлении запроса на передачу данных от компонентов в адрес управляющего центра имеют место несколько ситуаций:

- Запрос от компонента будет принят на обслуживание и дополнительные ресурсы не будут выделены.

- Запрос будет принят на обслуживание и диапазон ресурсов фиксированного размера будет выделен.

- В противном случае запрос заблокирован ввиду отсутствия свободных ресурсов. Обозначим m_п (t) число передаваемых блоков данных от компонентов в адрес управляющего центра.

m_п (t)=λ_п t=〖nγλ〗_м t,

где λ_п- интенсивность, оценивающая нагрузку на передачу данных от компонентов системы (ед/сек);

λ_м- интенсивность передачи блоков данных управляющему центру (ед/сек).

В свою очередь, число обрабатываемых управляющим центром поступающих блоков данных можно оценить следующим образом

m_об (t)=(λ_об t)/θ=(αωλ_УЦ)/βμθ t,

где λ_УЦ- интенсивность обработки блоков данных управляющим центром (бит/сек).

Управляющий центр, на который поступает m_п (t) блоков данных, может обработать только ту часть из них, на которую хватит ресурсов и производительности. Другие блоки данных будут помещены в очередь сервера и обработаны по некоторому правилу, установленному в систему. Тогда число блоков данных, которые УЦ не сможет обработать без изменения конфигураций системы, можно определить следующим образом

m_необр (t)=(λ_п- λ_об )t/θ=(〖nγλ〗_м-(αωλ_УЦ)/θβμ)t,

где λ_п- интенсивность, оценивающая нагрузку на передачу данных;

λ_м- интенсивность передачи блоков данных управляющему центру (ед/сек).

В таком случае, нормированный ущерб от реализации атаки «IP-спуфинг» можно оценить за счет общего числа блоков данных, циркулирующих в системе:

u ̅(t)=(m_необр (t))/N=((〖nγλ〗_м-(αωλ_УЦ)/θβμ)/〖nλ〗_м )t,

где u ̅(t) - нормированный ущерб, который наносит злоумышленник в результате успешной реализации атаки «IP-спуфинг» при замедлении работы системы;

N - общее число блоков данных, циркулирующих в системе.

В заключение можно сделать вывод о том, что дипломные работы по оценке ущерба в любом случае должны содержать описательную и математическую модели реализации вредоносных воздействий, которым подвергается система. Полный перечень актуальных статей и рекомендаций по угрозам и рискам информационной безопасности изложен здесь.