Как написать дипломную работу на тему вирусных атак. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по вирусным атакам. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

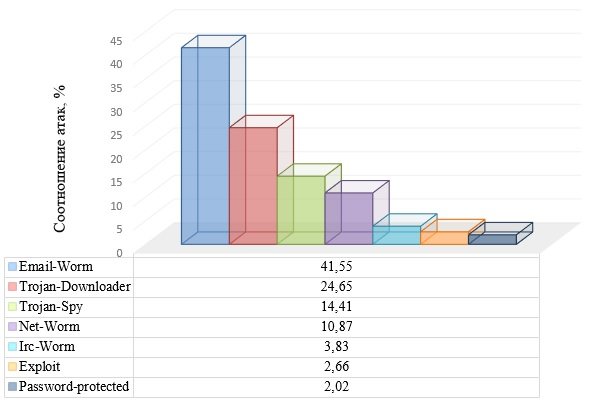

Диплом по вирусным атакам посвящен построению моделей вирусных атак на распределенные системы и расчету рисков компонентов, подвергшихся атаке. Для решения задач построения моделей вирусных атак и расчета рисков КС необходимо проанализировать и выбрать распределение вероятностей, согласно которому реализуется атака. На рисунке 1 представлено распределение актуальных вирусов при реализации вирусных атак.

Рисунок 1 - Распределение актуальных вирусов в дипломе по вирусным атакам

Обобщенную модель процесса реализации вирусной атаки на распределенную компьютерную систему можно представить следующим образом:

1. Злоумышленник с объекта Хf осуществляет сканирование Т(v, f) элемента компьютерной системы Хv, в отношении которого будет осуществляться вирусная атака.

2. Злоумышленник с объекта Хf выполняет передачу Т(f, v) программного кода вируса на атакуемый объект Хv.

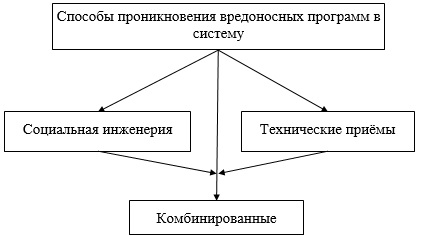

3. Функционирование и распространение вирусного программного кода в рамках элемента Х>v> = Х>f> (>Rp>). Под Т(>v>, >vi>)> в данном случае понимается заражение других элементов Х>vi> входящих в состав распределенной КС. При написании диплоной работы по вирусным атакам следует определить способы проникновения вредоносных программ в систему (рисунок 2).

Рисунок 2 - Анализ способов проникновения вредоносных программ в дипломной работе по вирусным атакам

На защиту диплома по вирусным атакам выносятся:

1. Анализ семейства выборочных нормальных распределений плотности вероятности наступления ущерба распределенной компьютерной системы и их характеристик;

2. Математическая модель атак на распределенную компьютерную систему на основе выборочного нормального распределения ущерба;

3. Аналитические выражения для расчета рисков и защищенности распределенных компьютерных систем, подвергаемых вирусным атакам;

4. Разработанные методы управления рисками и защищенностью в распределенных компьютерных системах, подвергаемых вирусным атакам.

Практическая значимость диплома по вирусным атакам заключается в том, что разработанные методы управления рисками и защищенностью распределенных компьютерных систем могут использоваться при оценке рисков успешной вирусной атаки на рассматриваемые компьютерные системы (подробно об этом изложено здесь). Полученная оценка рисков в диплома по вирусным атакам позволяет:

1. Реализовывать комплексный анализ эффективности проводимых процедур защиты от вирусных атак в рассматриваемых компьютерных системах;

2. Эффективно выполнять проектирование защищаемой распределенной компьютерной системы;

3. Производить оптимальный выбор мер по созданию и модификации системы защиты.

Научная новизна диплома по вирусным атакам определяется следующим перечнем:

1. Впервые получены выражения для расчета рисков и защищенности распределенных компьютерных систем, подвергаемых вирусным атакам. При этом рассматриваемые атаки подлежат классификации, разделению на виды.

2. Исследованы характеристики риска для выборочных нормальных распределений плотности вероятности наступления ущерба, а также области эффективного применения законов этих распределений.

3. Проведено исследование динамики рисков распределенных компьютерных систем, подвергаемых вирусным атакам. Получены выражения для чувствительности и движения.

В заключение, приведем выдержку из дипломной работы по вирусным атакам, в рамках которой рассматривается вирусы IRC-Worm - простые программы, размером всего в несколько сотен байт, написанные на ассемблере и в большинстве своем являются макровирусами.

Способ проникновения такого червя в систему очень ограничен. Существует всего два способа заражения пользователем системы. В первом случае пользователю в чате приходит ссылка, перейдя по которой происходит загрузка червя в систему. Во втором случае пользователю чата отсылается файл, зараженный червем. Стоит сказать, что данный способ эффективней первого, так как при установке программы чата, в настройках по умолчанию, стоит автоматический прием файлов от других пользователей чата. Следовательно, пользователю не нужно даже подтверждать приём файла, он примется автоматически и произойдет заражение системы. Данный способ гораздо эффективней первого, но предназначен для неопытных пользователей программы чата. Оба способа основаны на принципах социальной инженерии, так как пользователь сам переходит по ссылке или даёт согласие на приём файла.

На данный момент в антивирусной базе Касперского насчитывается около 1110 различных модификаций вредоносной программы. IRC-Worm можно классифицировать по механизму заражения. Доля каждого класса IRC-Worm представлена на рисунке 3.

Рисунок 3 - Классификация IRC-Worm в дипломной работе по вирусным атакам

Как видно на диаграмме, чаще всего компьютеры пользователей заражали черви семейств IRC-Worm.Win32, IRC-Worm.DOS, IRC-Worm.IRC.

Рассмотрим атаку IRC-Worm на ИТКС, реализующую угрозу доставки зараженного файла. Целью данного вида воздействия является заражение хоста и дальнейшего его использования в качестве распространителя этого червя. Для этого, злоумышленник заражает файл вредоносным кодом. Атакуемый хост, открыв, пришедшее ему через чатовый клиент сообщение, загружает тем самым зараженный файл себе на компьютер и при запуске на выполнение этого файла, происходит заражение. В дальнейшем, зараженный хост может использоваться для рассылки таких же файлов.

Представленная модель, является обобщенной моделью атаки сетевого червя типа «IRC-Worm» до его момента распространения по атакуемому хосту. По приведенной выше классификации IRC-Worm можно построить модель заражения хоста с помощью сетей Петри-Маркова для каждого класса в отдельности. Так как схема проникновения на атакуемый хост зловредного программного обеспечения будет совпадать для каждого класса, отличие их будет заключаться в механизме заражения и дальнейшего поведения атакуемого хоста.

Вместе с тем, следует отметить, что написать качественную дипломную работу по вирусным атакам Вам поможет полный перечень актуальных статей и рекомендаций по информационной безопасности, изложенный здесь.