Как написать дипломную работу на тему компьютерных вирусов. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по компьютерным вирусам. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

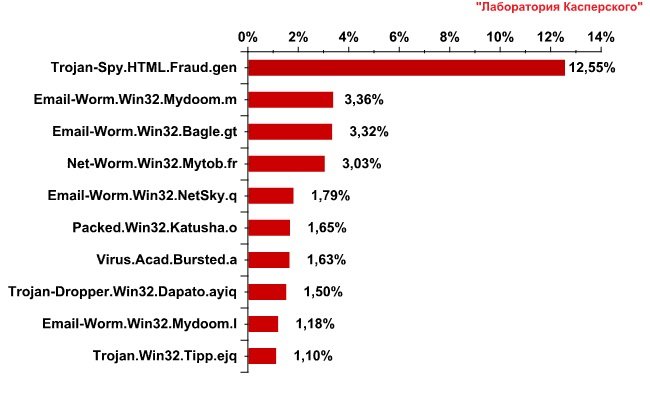

Вредоносные технологии совершенствуются с каждым днем. Вирусы, троянские программы, черви - все эти классы вредоносного ПО «на слуху» у рядовых пользователей, в том числе за счет ежедневного создания все новых и новых вредоносных объектов данных типов. На рисунке 1 изображена классификация наиболее актуальных компьютерных вирусов. Вредоносные действия рассматриваемых объектов в общем случае различны, но следует понимать, что даже безвредные, на первый взгляд, вирусы, не являются таковыми.

Рисунок 1 - Классификация актуального вредоносного ПО в дипломной работе по компьютерным вирусам

Совершенствование вирусов является результатом многих процессов. Можно выделить

1. Повышение скорости их распространения.

2. Появление новых деструктивных функций.

3. Реализацию новых средств маскировки, которые позволяют вирусам быть невидимыми для многих средств защиты.

4. Появление возможности распространения по нескольким каналам одновременно.

Есть и другие направления развития и совершенствования вредоносного программного обеспечения. В связи с этим, подготовка дипломной работы по компьютерным вирусам является крайне актуальной задачей. Она является сложной и многогранной, так как требует исследования множества факторов. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем дипломных работ по компьютерным вирусам, пример которых приведен в таблице ниже.

| 1. Дипломная работа: компьютерные вирусы в условиях современной информатизации |

2. Дипломная работа: компьютерные вирусы в социальных сетях |

| 3. ВКР: Модернизация комплекса антивирусный защиты в производственной компании |

4. Дипломная работа: Модернизация комплекса антивирусной защиты коммерческой организации |

| 5. Диплом: компьютерные вирусы в сетях общего пользования |

6. Дипломная работа: Модернизация антивирусной защиты в крупной компании (Dr.Web Office Shield) |

| 7. Диплом: Модернизация антивирусной защиты в торговой компании (ESET NOD32 Secure Enterprise ) |

8. НИР: Модернизация комплекса антивирусной защиты в коммерческой компании |

| 9. Выпускная бакалаврская работа: Модернизация комплекса антивирусной защиты в компании |

10. Научно исследовательская работа: Модернизация комплекса антивирусной защиты в компании-поставщике ИТ-решений |

| 11. Дипломная работа: Модернизация комплекса антивирусной защиты в производственной компании (Kaspersky Endpoint Security) |

12. Выпускная квалификационная работа: Модернизация комплекса антивирусной защиты в сервисной компании (внедрение ESET Endpoint Security) |

| 13. Магистерская работа: Модернизация системы антивирусной защиты (внедрение Dr. Web Office shield) |

14. Диплом: Разработка комплекса антивирусной безопасности в компании |

Подробно о выборе актуальной и интересной темы работы по информационной безопасности в целом и компьютерным вирусам в частности изложено здесь.

Одним из исследуемых факторов является математическое моделирование атак, которое позволит оценить, во-первых, возможный ущерб от успешной атаки на заданную распределенную компьютерную систему, во-вторых - эффективность используемых средств защиты.

Целью исследования дипломной работы по компьютерным вирусам является построение риск-моделей атак на распределенную компьютерную систему и исследование возможности применения выборочных нормальных распределений ущерба для оценки и регулирования риска защищаемой КС.

Для реализации цели необходимо решить следующие задачи:

1. Проведение анализа предметной области, рассмотрение существующих моделей вредоносных программ, выявление перспективных направлений в этой области.

2. Анализ семейства выборочных нормальных распределений плотности вероятности наступления ущерба и их характеристик, а также выявление областей эффективного применения законов этих распределений.

3. Формулирование риск-моделей на распределенные КС на основе выборочного нормального распределения, описание параметров моделей.

4. Исследование динамики риска распределенных КС, подвергающихся синхронным и асинхронным атакам.

5. Оценка экономических показателей эффективности разработанных методов.

6. Рассмотрение исследуемого вопроса с точки зрения обеспечения безопасности жизнедеятельности.

Объектом исследования диплома по компьютерным вирусам является класс распределенных КС, состоящих из элементов, плотность вероятности наступления ущерба которых имеет заданные виды распределений.

Предметом исследования являются вероятностные модели вирусных атак, как класса вредоносного ПО, построенные для проведения риск-анализа обеспечения безопасности компьютерной системы.

Несмотря на большие результаты в исследовании компьютерных вирусов, до сих пор не существует общепринятого и единого определения для данного типа информационных воздействий.

Компьютерный вирус - разновидность вредоносного программного обеспечения, которую отличает способность к саморепликации, или саморазмножению. Другое определение заключается в том, что компьютерный вирус - это специальная программа, в большинстве случаев очень малого размера, которая способна внедряться в тело другой программы, получать управление этой программой, саморазмножаться и внедряться в другие программы с целью реализации своих вредоносных функций.

Во всех перечисленных определениях есть схожесть, которая связана с возможностью размножения вируса, или воспроизводства новой копии. В связи с этим, в данной работе под вирусом будем понимать программу, программный модуль или функцию, отличительной особенностью которых является способность к размножению (саморепликации) и возможность повредить или уничтожить файлы и данные.

Классификация по резидентности.

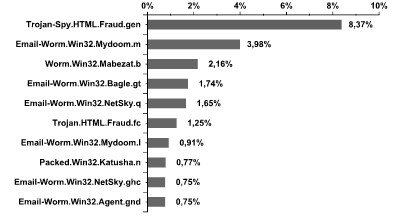

Понятие "резидентность" означает способность вирусов хранить свои копии в ОС, перехватывать такие события, как обращения к файлам или дискам, при этом осуществлять заражение обнаруженных файлов и секторов. На рисунке 2 изображен перечень наиболее актуальных резидентных компьютерных вирусов.Различают:

1. Резидентные вирусы.

2. Нерезидентные вирусы.

Рисунок 2 - Перечень наиболее актуальных резидентных компьютерных вирусов в дипломе по компьютерным вирусам

Классификация по использованию стелс-алгоритмов.

Вирусы, использующие стелс-алгоритмы, способны полностью или частично скрыть себя в ОС. Самый распространенный стелс-алгоритм - перехват запросов операционной системы на чтение/запись зараженных файлов. При этом стелс-вирусы могут временно вылечить зараженные файлы, либо «заменить» себя незараженными участками информации.

Классификация вирусов по способу маскировки.

Для маскировки вирусов применяются следующие технологии: шифрование, метаморфизм (создание копий вируса с помощью вставки между кусками кода команд, которые ничего не делают).

1. Шифрованный вирус - это вирус, который использует простое шифрование со случайным ключом и постоянный шифратор. Обнаружение таких вирусов осуществляется по сигнатуре шифратора и не представляет особой сложности для современных средств защиты.

2. Полиморфик-вирусы - вирусы, которые невозможно (или крайне затруднительно) обнаружить при помощи фагов (постоянных участков кода, характерных для конкретного вируса.

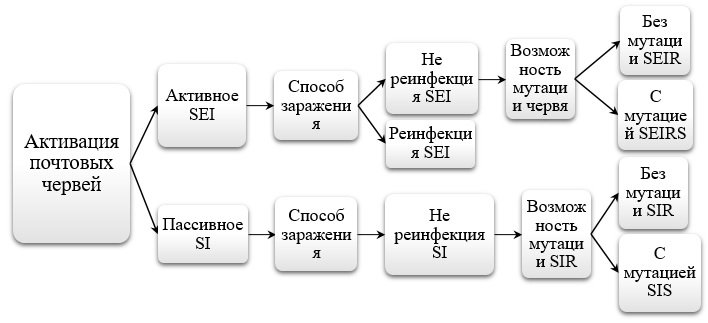

В качестве примера дипломной работы по компьютерным вирусам приведем разработку модели инфицирования на примере почтовых червей (Email -Worm). У почтовых червей возможны два случая инфицирования: реинфекция и не реинфекция. Реинфекция означает, что зараженный пользователь отошлет копии почтового червя каждый раз, когда он открывает письмо с червем. Таким образом получатель может неоднократно получать электронные письма с червем от того же самого зараженного пользователя.

Реинфекция означает, что каждый зараженный пользователь отсылает копии червя только однажды, после которых пользователь не отошлет никакого зараженного письма, даже если он открывает письмо с червем снова.

Некоторые виды почтовых червей могут мутировать при распространении: менять свой код, изменять текст писем, тем самым вводя в большее заблуждение пользователя.

Проклассифицируем модели инфицирования вершин сети посредством червей на основе их характеристик, влияющих на развитие эпидемий. На рисунке 3 представлена такая классификация в параллели с традиционными парадигматическими моделями эпидемических процессов.

Рисунок 3 - Классификация моделей инфицирования компьютерных вирусов

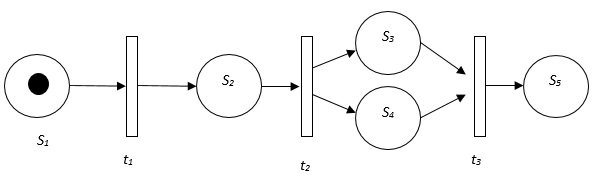

На основе предложенной классификации построим граф, моделирующих процесс вирусования. В связи с тем, что задачей атаки Email -Worm является заражение хоста, выполнение деструктивных действий и дальнейшего его использования в качестве распространителя этого червя. Для этого, злоумышленник заражает файл вредоносным кодом. Атакуемый хост, открывая почтовое сообщение, загружает зараженный файл у себя на компьютере и при запуске на выполнение этого файла, происходит заражение. После реализации атаки, зараженный хост используется для рассылки таких же вредоносных файлов.

Смоделируем данную атаку с помощью сети Петри-Маркова, где S_i - позиции, t_j - переходы:

S_1 -червь готов к загрузке на атакуемый хост,

t_1 -открытие почтового сообщения, проникновение почтового червя,

S_2 -активация и развертывание кода почтового червя,

S_3 -поиск объектов заражения завершен,

t_2 -процесс реализации функций червя,

S_4 -подготовка копий почтового червя,

t_3 -внедрение собственных копий в почтовое сообщение,

S_5 -отправка письма.

Рисунок 4 - Общий вид сети Петри-Маркова для атаки Email-Worm

В заключение стоит отметить, что данная модель, представляет общий вид модели атаки почтового червя Email -Worm. По сравнительной характеристике Email- Worm целесообразно выделить несколько классов червя для построения модели процесса заражения хоста с помощью сетей Петри-Маркова для каждого из них в отдельности. Так как метод проникновения на атакуемый хост будет одинаков для каждого класса, отличие их будет заключаться в механизме заражения и дальнейшего поведения атакуемого хоста. Полный перечень актуальных статей и рекомендаций по информационной безопасности в целом и компьютерным вирусам в частности изложен здесь.