Как написать дипломную работу на тему безопасности автоматизированных систем. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по безопасности автоматизированных систем. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Актуальность диплома по безопасности автоматизированных систем обусловлена непрерывным ростом популярности электронных систем оплаты услуг, использования электронной почты и социальных сетей, IP-телефонии и т.д. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем дипломных работ по безопасности автоматизированных систем, пример которых приведен в таблице ниже.

| 1. Диплом: Безопасность автоматизированных систем управления критическими системами |

2. Дипломная работа: Безопасность автоматизированных систем обнаружения нарушений работы |

| 3. Магистерская диссертация: Разработка политики информационной безопасности автоматизированной системы в компании |

4. ВКР: Проектирование комплексной системы безопасности автоматизированной системы в компании |

| 5. Дипломная работа: Разработка базовой политики безопасности автоматизированной системы в компании |

6. Дипломная работа: Разработка политики безопасности автоматизированной системы в компании |

| 7. Дипломная работа: Разработка и внедрение безопасной автоматизированной системы |

8. Безопасность сети: диплом по методам адаптации нейросетевых средств мониторинга безопасности |

| 9. Научно исследовательская работа (НИР): Разработка политики безопасности автоматизированной системы компании-оператора связи |

10. Выпускная бакалаврская работа: Разработка политики безопасности автоматизированной системы торговой компании |

| 11. Выпускная квалификационная работа: Разработка специализированной политики безопасности автоматизированной системы в агентстве недвижимости |

12. Бакалаврская работа: Разработка и внедрение безопасной автоматизированной системы в компании-разработчике программного обеспечения |

| 13. Дипломная работа: Разработка специализированной политики безопасности автоматизированной системы |

14. Магистерская работа: Система безопасного обмена данными автоматизированной системы страховой компании с филиалами |

| 15. Диплом: Анализ и повышение информационной безопасности автоматизированной системы предприятия |

16. Магистерская диссертация: Разработка базовой политики безопасности автоматизированной системы в производственной компании |

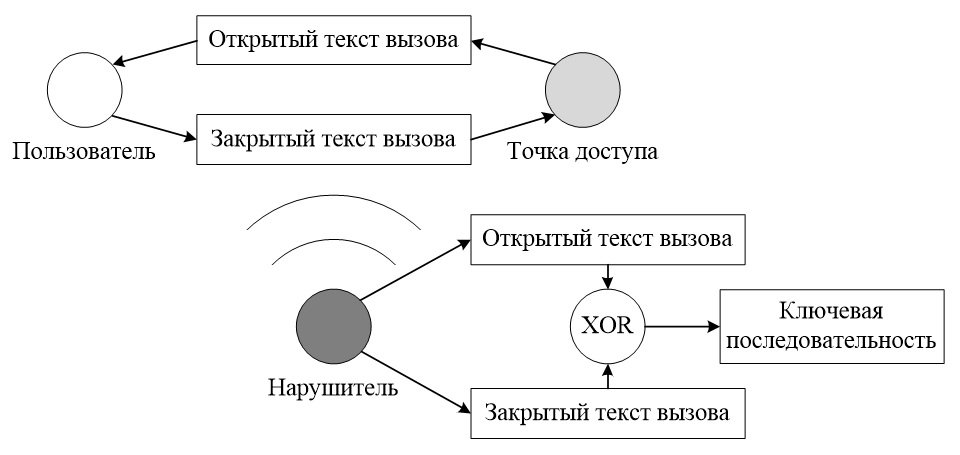

В качестве примера предмета исследования дипломной работы по безопасности автоматизированных систем можно предложить перехват трафика злоумышленником (рисунок 1). Так, чтобы предотвратить нарушение конфиденциальности информации, передаваемой по беспроводному каналу, современные устройства Wi-Fi поддерживают различные протоколы шифрования: WEP, WPA, WPA2. Однако, как показывает статистика, полученная Лабораторией Касперского (подробно об этом изложено здесь), большинство администраторов не используют шифрование пакетов, либо используют наиболее уязвимый для криптоанализа алгоритм WEP. Наиболее защищенный протокол WPA2 используется в единичных случаях.

Рисунок 1 - Уязвимость аутентификации в дипломе по безопасности автоматизированных систем

Таким образом, большинство пользователей, использующих публичные точки доступа, не подозревают о том, что их конфиденциальная информация может легко попасть в руки злоумышленника. Что касается тех, кто использует точки доступа для беспроводного подключения к домашней сети, то помимо потери регистрационных данных и паролей существует риск использования злоумышленником его домашнего подключения к сети, которое пользователь добросовестно оплачивает у своего провайдера в соответствии с тарифным планом.

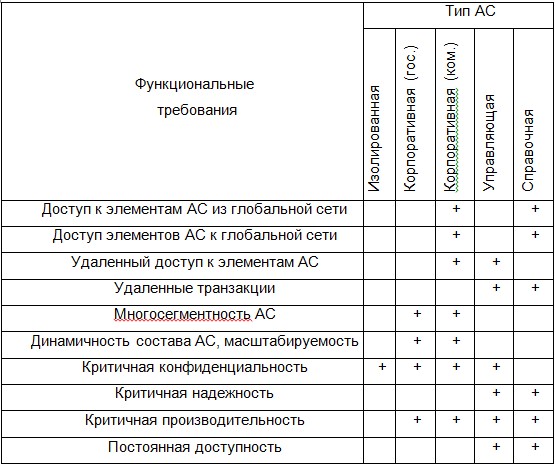

В качестве объекта исследования диплома по безопасности автоматизированных систем необходимо определить автоматизированные системы, имеющие в своем составе компоненты, осуществляющие передачу информации и функционирующие в условиях высокого риска реализации атак. На рисунке 2 представлены функциональные требования, предъявляемые к АС различных типов.

Рисунок 2 - Функциональные требования к АС в дипломной работе по безопасности автоматизированных систем

В качестве предмета исследования дипломной работы по безопасности автоматизированных систем выступают процессы реализации атак на компоненты АС и методы противодействия им.

Целью подобных работ может являться управление риском от реализации атаки на компоненты АС с целью обеспечения защищенности этих систем. Для достижения данной цели необходимо решить следующие задачи:

1. Разработать модель атаки с учетом особенностей построения АС и наличия ее специфических компонентов.

2. Разработать риск-модель реализации атак на основе анализа построенной модели атаки, учитывающую особенности построения АС и наличия ее специфических компонентов.

3. Исследовать динамическую риск-модель реализации атак.

4. Разработать новый подход к управлению риском реализации атак на АС.

На защиту можно вынести следующие основные положения работы:

1. Модель реализации атак с учетом особенностей построения АС и наличия ее специфических компонентов.

2. Риск-модель реализации атак на основе анализа построенной модели атаки, учитывающей особенностей построения АС и наличия ее специфических компонентов.

3. Результаты исследования динамической риск-модели реализации атак на АС.

4. Алгоритм подхода к управлению риском реализации атак на АС.

Научную новизну подобных исследований можно определить следующим перечнем:

1. В отличие от аналогов, полученная риск-модель атак содержит более точные значения параметров риска, а также выражения для нахождения диапазонов ущербов по заданному уровню риска.

2. В отличие от аналогичных, исследуемая динамическая риск-модель реализации атак включает в себя выражения для экстремумов интегрального риска АС, а так же выражение для смещения интегрального риска в сторону больших значений ущерба

3. Отличительной особенностью подхода к управлению риском реализации атак на компоненты АС является оценка эффективности комплекса мер и средств контроля и управления риском, а также обработка риска информационной безопасности в соответствии с положениями государственных стандартов РФ.

В рамках подготовки дипломной работы по безопасности автоматизированных систем следует провести анализ угроз информационной безопасности. В качестве примера проведем анализ атаки типа «слэшдот» эффект.

Одной из самых важных задач информационного веб ресурса является обеспечение надежного доступа пользователей к данному объекту из любого места имеющего подключение к сети интернет и приемлемое время ответа на запрос. Данная задача решается путем обмена информацией с удаленной вычислительной системой, с установленной сетевой операционной системой (ОС) и набором программного обеспечения, входящих в состав служб предоставления удаленного доступа к сети.

Сервер получает от пользователя запросы, обрабатывает их и отправляет ответ, при этом на обработку запроса сервер тратит часть процессорного времени.

Атака типа «слэшдот» эффект направлена на истощение ресурсов атакуемо сервера. К ресурсам можно отнести полосу пропускания канала сети и вычислительные мощности атакуемых объектов общего доступа. Поиск атаки типа «слэшдот» эффект сосредоточен на определении механизма идентификации поведения атаки или механизма реагирования для уменьшения возможного ущерба, причиненного атакой.

Существует два основных метода реагирования на атаку:

1. Перенаправление запросов на дубликат ресурса с более устойчивым хостингом.

2. Уменьшение интенсивности атаки путем блокирования атакующих пакетов без определения ее источника.

Предварительным этапом к осуществлению атаки является появление заметки о веб ресурсе на сайте с огромным количеством посещений пользователей. Это может быть как интернет магазин с выгодным предложением, так и популярное фото.

Вторым этапом атаки является наплыв посетителей на сайт источник. Так как количество пользователей увидевших новость будет постоянно увеличиваться, пока заметка не уйдет из топа новостей. При этом веб-ресурс - источник будет терпеть все большую и большую возрастающую нагрузку.

Операционная система сервера способна поддерживать ограниченное одновременное число запросов, а также обрабатывать не бесконечное количество данных. Данная атака является частным случаем атаки типа «отказ в обслуживании» (denial of service, DoS). Главное отличие состоит в том, что в атаке типа «отказ в обслуживании» фигурируют злоумышленники в явном виде, когда в атаке «слэшдот» эффект, злоумышленники отсутствуют. Также атака типа «отказ в обслуживании» не может как то положительно сказаться на атакуемой системе, а атака «слэшдот» эффект может послужить рекламой для атакуемого веб ресурса, и привлечь дополнительную группу посетителей.

В заключение необходимо отметить, что практическая ценность работ на схожие тематики заключается в возможности применения разработанных мер и средств контроля и управления риском реализации атак на компоненты АС, а также выбора наиболее подходящих комплексов мер и средств защиты информации. Полный перечень актуальных статей и рекомендаций по информационной безопасности в целом и безопасности автоматизированных систем в частности изложен здесь.