Как написать дипломную работу на тему безопасности телекоммуникаций. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по безопасности телекоммуникационных систем. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

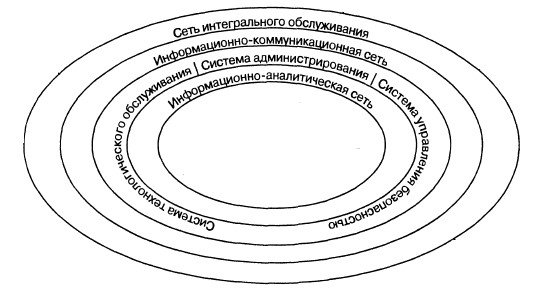

Диплом по безопасности телекоммуникационных систем посвящен исследованию защиты и минимизации ущерба информационно-телекоммуникационной системы, атакуемой злоумышленником. Уровень, на котором злоумышленник может реализовать атаку, можно определить посредством следующей структуры системы на рисунке 1.

Рисунок 1 - Структура в дипломе по безопасности телекоммуникационных систем

Актуальность подобных работ обусловлена высоким уровнем потенциального ущерба, наносимого предприятию вследствие нарушения функционирования критичных компонент системы. В данной статье представлены рекомендации по написанию таких работ, как:

1. Диплом: Безопасность телекоммуникационных элементов, использующего технологию аппаратной виртуализации.

2. Дипломная работа: Безопасность телекоммуникационных систем на основе скрытых марковских моделей.

По сути, диплом по безопасности телекоммуникационных систем заключается в изучении последствий проникновения в информационно-телекоммуникационные системы злоумышленника, предотвращения нанесения ущерба системе и обеспечению безопасности телекоммуникационной системы в целом (подробно об этом изложено здесь).

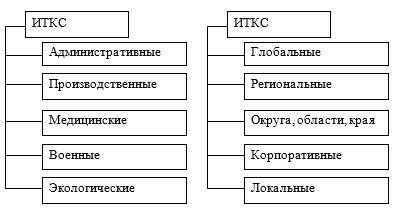

В качестве объекта исследования можно выделить информационно-телекоммуникационные системы, подвергающиеся вредоносным воздействиям злоумышленника. Классификация таких систем представлена на рисунке 2.

Рисунок 2 - Классификация в дипломе по безопасности телекоммуникационных систем

В качестве предмета исследования можно рассмотреть риск-оценки информационной устойчивости информационно-телекоммуникационных систем в условиях реализации воздействия атак.

Цель диплома по безопасности телекоммуникационных систем можно сформулировать как исследование безопасности систем, атакуемых злоумышленником. Для реализации данной цели необходимо решить следующие задачи:

1. Провести сравнительную характеристику различных вредоносных воздействий и способы их реализации.

2. Разработать модель процесса атаки и реализации вредоносного воздействия на ИТКС.

3. Разработать риск-модели системы, подвергающейся выявленным атакам.

4. Сравнить результаты прогнозирования, полученные с помощью модели, со статистическими данными о распространении вредоносного воздействия злоумышленника.

5. Провести оценку экономической эффективности, а также расчет сметной стоимости и договорной цены проведенного исследования.

Для решения поставленных задач рекомендуется использовать следующие методы: теории вероятности, теории риска, теории чувствительности, теории управления, элементы теории сложных систем, элементы теории экономического планирования.

С целью исследования вредоносных воздействий злоумышленника в дипломном проекте рекомендуется проводить математическое моделирование, которое представлен в виде сетей Петри-Маркова, так как данный математический аппарат в наибольшей степени отражает процесс реализации атаки во времени.

На защиту диплома по безопасности телекоммуникационных систем рекомендуется выносить следующие аспекты:

1. Классификация вредоносных воздействий, способов их реализации.

2. Вероятностная модель процесса атаки на телекоммуникационную систему.

3. Риск-модель телекоммуникационной системы, подвергающейся исследуемым атакам.

4. Оценка экономической эффективности, а также расчет сметной стоимости и договорной цены проведенного исследования.

Научная новизна диплома по безопасности телекоммуникационных систем может быть определена следующим перечнем:

1. В дипломной работе было проведено разбиение целого класса вредоносных воздействий на отдельные виды, описаны способы их реализации, выработана их обобщенная структура.

2. Проведено моделирование процесса реализации атаки на выделанные элементы телекоммуникационной системы при помощи сетей Петри-Маркова, что отличается повышенным уровнем детализирования деструктивных воздействий.

В рамках написания дипломной работы по безопасности телекоммуникационных систем следует определить перечень угроз информационной безопасности и провести анализ выявленных потенциальных атак. В качестве примера проведем анализ атак типа «Черные ходы» (Backdoors).

Backdoors - это программы, позволяющие получить доступ к вычислительной системе в обход системных механизмов информационной безопасности. Таким образом «черные ходы» обеспечивают доступ к системе с точки зрения нарушителя, а не системного администратора. Термин «черный ход» не является синонимом «троянского коня», хотя в литературе ряд авторов смешивают - данные термины. В настоящей научно-исследовательской работе между ними делаются различия. «Троянские кони» обычно пишутся специально для выполнения конкретного вредоносного функционала. «Троянские кони» могут содержать backdoor компоненту, но могут также обойтись без нее. «Черные ходы» имеют своей основной функцией предоставить доступ к информации, а что с этой информацией делать - исказить, удалить или просто похитить решает не программный код вредоносного ПО, а нарушитель-человек.

«Черные ходы» могут использоваться для удаленного выполнения индивидуальных команд, могут давать доступ к командному интерпретатору системы или даже предоставлять нарушителю удаленный доступ к оконному интерфейсу операционной системы.

Чаще всего «черные ходы» устанавливаются нарушителями в вычислительной системе для ее дальнейшего использования, после первоначального проникновения в систему, путем использования уязвимостей или ошибок настройки (конфигурации). Как альтернативный вариант установки рассматривается установка «черного хода» пользователем или администратором системы, введенного нарушителем в заблуждение. Обычно «черные ходы» выполняются с полномочиями пользователя, их установившего.

Активация «черных ходов» может осуществляться различными способами. Например, в зависимости от типа ОС, возможно включение программ «черных ходов» в ключи реестра запуска приложений, папки автозапуска, сценарии инициализации ОС и т.д. Кроме того, запуск «черных ходов» может осуществляться по заданному времени с помощью WindowsTaskScheduler, либо UNIXcron. ПО защиты от черных ходов (антивирусы, antispyware и т.п.) главным образом проверяют на наличие программ в этих точках запуска.

Типичным примером «черного хода» является программа netcat, перенаправляющая стандартные ввод и вывод на UDP и TCP порты. Используя netcat, нарушитель может создать программную оболочку (shell), пассивно ожидающую сетевого соединения извне, либо наоборот активно передать такую программную оболочку по сети, в обход межсетевых экранов, блокирующих входящие соединения.

Признаком работы таких «черных ходов» являются передаваемые по сети, специфические для различных оболочек операционных систем последовательности символов. Существует версия netcat, именуемая cryptcat, обеспечивающая шифрование передаваемых по сети данных симметричным алгоритмом шифрования.

В качестве мер защиты от программ типа «черных ходов» применяются:

• Использование периметральных и персональных межсетевых экранов.

• Выполнение периодического сканирования открытых портов сети.

• Просмотр открытых портов локальных хостов сети.

Следует отметить, что данные меры, в общем случае, являются неэффективными.

Некоторые «черные ходы» обеспечивают управление удаленной ОС с помощью передачи управления мышью и клавиатурой и отображения графической консоли операционной системы у нарушителя. К таким относятся, например, модификации известного средства VNC. В современных ОС такую функциональность можно считать избыточной, поскольку любые функции ОС выполнимы посредством интерфейса командной строки, использование которого влечет гораздо меньшие накладные расходы в смысле сетевого трафика и вычислительной мощности системы. Меры защиты от таких «черных ходов» ничем не отличаются от остальных.

Основным методом противодействия обнаружению средствами защиты информации является сокрытие черными ходами своей сетевой активности.

Например, некоторые «черные ходы» в качестве транспортного протокола используют не TCP или UDP, а ICMP. Другие, для активизации и выполнения команд, используют сетевые пакеты, получаемые путем прослушивания сети (sniffers).

Поскольку при этом не используются порты протоколов, такие средства гораздо труднее обнаружить. Программы, использующие снифферы, работающие в promiscuous режиме, обнаружить еще труднее, поскольку сетевые пакеты могут быть адресованы совсем не тем хостам, где установлены программы «черных ходов». Снифферы могут также использоваться в коммутируемых сетях путем использования технологии повреждения ARP-кэша (ARPcachepoisining).

В заключении стоит отметить, что для защиты от «черных ходов» используется также анализ запущенных процессов (особенно, с привилегиями суперпользователя), использование системы обнаружения вторжений(СОВ), распознающих сигнатуры команд «черных ходов». Полезным, также, является выявление адаптеров в режиме promiscuous с помощью команд операционной системы и приложений (ifconfig, ifstatus, iplink, Promiscdetect.exe), а также удаленно с помощью средств типа Sentinel. Полный перечень актуальных статей и рекомендаций по информационной безопасности в целом и безопасности телекоммуникационных систем в частности изложен здесь.