Как написать дипломную работу на тему защиты информации в компьютерных сетях. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по защите информации в компьютерных сетях. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Актуальность дипломной работы по защите информации в компьютерных сетях обусловлена открытостью и общедоступностью компьютерных сетей, ростом уровня доверия к подобным системам, числа уязвимостей и злоумышленников. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем дипломных работ по защите информации в компьютерных сетях, пример которых приведен в таблице ниже.

| 1. Диплом: Защита информации в компьютерных сетях производственного предприятия |

2. Дипломная работа: Основные направления, принципы и методы обеспечения информационной безопасности компании |

| 3. Дипломная работа: Защита информации в компьютерных сетях от утечки по техническим каналам |

4. ВКР: Методы и средства защиты информации в сетях компании |

| 5. Дипломная работа: Разработка методики выбора электронной короткой подписи |

6. Бакалаврская работа: Исследование методов защиты конфиденциальной информации в системах интернет-банкинга |

| 7. Дипломная работа: Методы и средства защиты информации в локальных сетях |

8. Диплом: Методы и средства защиты информации в Сетях |

| 9. Дипломная работа: Защита информации в компьютерных сетях, направленная на выявление недекларированных возможностей |

10. Выпускная бакалаврская работа: Разработка метода выбора и обоснования средств защиты информации для функционирования в составе КСЗИ |

| 11. Диплом: Защита информации в локальной вычислительной сети строительной компании |

12. Дипломная работа: Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора |

| 13. Магистерская диссертация: Методика оценки соответствия требованиям защиты персональных данных в банковской структуре |

14. Магистерская работа: Противодействие перехвату опасного сигнала за счёт инженерно-технических методов защиты информации |

| 15. Научно исследовательская работа (НИР): Разработка и реализация метода криптозащиты потоков цифровых данных |

16. Выпускная квалификационная работа (ВКР): Разработка методики выбора средств защиты платёжных карт |

При написании диплома по защите информации в компьютерных сетях следует учитывать ряд особенностей реализации вредоносных воздействий:

1. Возможность удаленных действий злоумышленника в совокупности с возможностью маскировки своих истинных данных.

2. Возможность распространения средств нарушения сетевой безопасности на платной основе или в открытом доступе.

3. Возможность многократного повторения вредоносных воздействий. узлов сети).

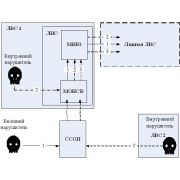

Любая атака информационной безопасности основывается на уязвимостях системы в целом или в компонентах в частности. В связи с чем в первую очередь следует построить схему взаимодействия компонентов компьютерной сети.

Рисунок 1 - Схема взаимодействия компонентов компьютерной сети в дипломной работе по защите информации

В дипломной работе по защите информации в компьютерных сетях следует провести анализ уязвимостей для исследуемой сети:

1. Уязвимости программного обеспечения.

2. Нарушение технологий передачи данных.

3. Внедрение вредоносных элементов и программ.

4. Предъявление непродуманного набора требований к обеспечению ИБ.

5. Использование не сертифицированных средств защиты информации.

По сути, защита информации в компьютерных сетях включает в себя мониторинг функционирования, обнаружение атак информационной безопасности и принятие соответствующих мер противодействия. Как правило, меры противодействия носят технический характер и предусматривают преобразование информационной области сети.

Другими словами, дипломная работа по защите информации в компьютерных сетях должна содержать описания процессов функционирования компьютерных сетей (включая разработку моделей), анализ уязвимостей и актуальных угроз информационной безопасности и разработку адекватной системы защиты (подробно о защите информации в сетях изложено здесь).

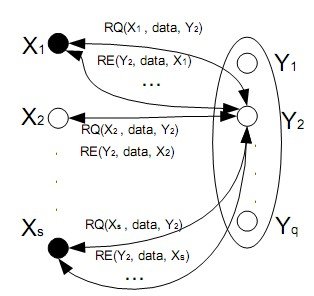

В качестве примера анализа актуальных угроз компьютерной сети приведем компьютерную сеть, подвергающуюся распределенной атаке типа «слэшдот» в течение z интервалов времени длительностью t. Пусть в течение некоторого интервала времени сеть перестала отвечать на запросы легитимных пользователей, т. е., фактически, вышла из строя.

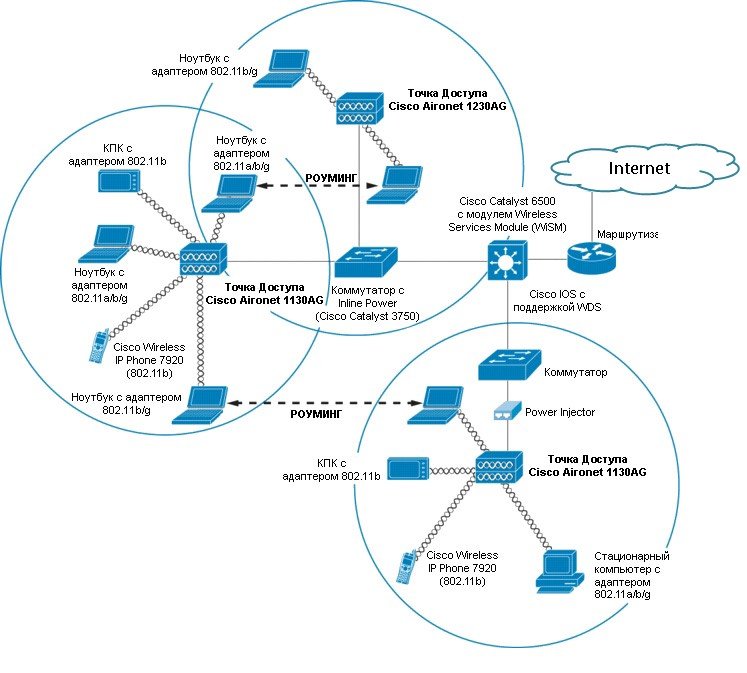

Модель компьютерной сети представлена на рисунке 2.

Рисунок 2 - Модель атаки типа «слэшдот» как угрозы в компьютерной сети

Как видно из рисунка 2 атака идет на сервис (порт) сервера. При этом доступ к порту имеют как атакующие, так и легитимные пользователи. Необходимо отметить, что и те, и другие ведут вполне корректный (с точки зрения используемого сетевого протокола) обмен с сервером.

Рассмотрим далее промежуток времени, в который сеть перестала быть доступна. После того, как сервис оказался недоступен, все пользователи (как атакующие, так и легитимные) перестали получать ответы с сервера.

Подобным образом в дипломной работе по защите информации рекомендуется провести анализ всех потенциальных угроз в компьютерной сети.

В заключение, необходимо отметить, что вопрос защиты информации в компьютерных сетях неразрывно связан с безопасностью программно-аппаратных компонентов и сетевых устройств, входящих в состав сети. Полный перечень актуальных статей и рекомендаций по защите информации и персональных данных изложен здесь.