Как написать дипломную работу на тему систем защиты данных. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по системам защиты. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Актуальность диплома по системам защиты обусловлена непрерывным ростом числа проблем информационной безопасности, а также сложностью и многогранностью инцидентов кибербезопасности. В данной статье представлены рекомендации по написанию таких работ, как:

1. Диплом: Системы защиты ценной информации и конфиденциальных документов.

2. Дипломная работа: Защита системы методами и алгоритмами гарантированного обезличивания и реидентификации.

3. Выпускная квалификационная работа (ВКР): Защита системы на основе тригонометрических функций.

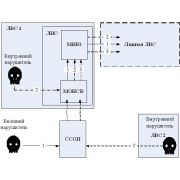

На сегодняшний день важнейшей задачей является обеспечение достаточной степени защищенности информационных систем для их эффективного функционирования в условиях проявления внутренних и внешних информационных угроз. В качестве примера такой системы можно привести ложные информационные системы (ЛИС), достоинства и недостатки которых представлены на рисунке 1.

Рисунок 1 - Достоинства и недостатки ЛИС как системы защиты в дипломе

При написании дипломной работы по защите системы в качестве объектов защиты следует рассматривать приложения, информационные ресурсы и средства обеспечения функционирования информационной системы. При обеспечении безопасности должна гарантироваться защита от:

1. Комплексного воздействия, направленного на снижение эффективности функционирования непосредственной среды.

2. Несанкционированного нелегитимного доступа к технологическим (служебным) и иным данным, связанным с работой информационной сети.

3. Разрушения встроенных средств защиты.

Иными словами, в дипломной работе по защите системы следует исследовать множество угроз безопасности, задач защиты, а также требований безопасности. С целью эффективной организации информационной безопасности необходима разработка и использование защиты системы, согласующей средства защиты всех узлов и подсистем в информационных системах (подробно о защите информации в компьютерных системах изложено здесь).

В связи с тем, что существует множество естественных и искусственных потенциальных угроз информационной безопасности и многие информационные системы имеют доступ к сети Интернет, ключевое внимание в дипломе по системам защиты рекомендуется уделить угрозам реализации несанкционированного доступа.

В части определения комплекса мер и средств защиты, анализ следует проводить с учетом таких технологий, как:

1. Технология защиты распределенных информационных ресурсов.

2. Технология защиты целостности и подлинности информации.

3. Технология защиты сетей и каналов.

4. Технология защиты информации от утечки по техническим каналам.

5. Технология поддержки доверенной общесистемной программной среды.

6. администрирование системы безопасности.

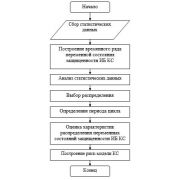

В качестве примера системы защиты можно привести алгоритм работы ложных информационных систем (ЛИС). Для работы ЛИС необходимо в первую очередь сформировать базу исходных данных об эмулируемых ресурсах. В этой базе должны быть заданы:

1. Перечень эмулируемых операционных систем;

2. Перечень эмулируемых сетевых сервисов для каждой из эмулируемых операционных систем;

3. Перечень уязвимостей для каждого из эмулируемых сетевых сервисов;

4. Перечень эмулируемых прикладных систем;

5. Перечень других эмулируемых ресурсов.

Должны быть также предварительно заданы ресурсы, необходимые для эмуляции (средства эмуляции, алгоритмы эмуляции, алгоритмы выбора эмулируемых ресурсов).

Сложность этого этапа зависит от применяемой технологии системы защиты (от способа эмуляции ресурсов) и вида ресурса, который необходимо эмулировать. Некоторые ресурсы, такие как файлы с данными или базы данных прикладных систем эмулировать слишком сложно, поэтому задача сводится к предварительному формированию базы готовых ресурсов, которые будут использоваться на этапе эмуляции.

Когда все исходные данные сформированы и система защиты готова к использованию, переходят к этапу выявления попыток осуществления несанкционированных воздействий злоумышленниками.

Выявление несанкционированных воздействий необходимо осуществлять на нескольких уровнях:

1. Выявление нарушений политики межсетевых экранов системы;

2. Выявление попыток сканирования состава системы;

3. Выявление попыток сканирования портов узлов системы;

4. Выявление попыток осуществления компьютерных атак на узлы системы (в том числе воздействий вредоносного ПО, такого как сетевые черви, эксплоиты);

5. Выявление несанкционированных попыток осуществления доступа к узлам системы;

6. Выявление неуспешных попыток подключения к любым ресурсам (файлы и папки в сетевом доступе, базы данных, прикладные системы), требующим прохождения процедуры аутентификации.

Попытки действий, нарушающих политику межсетевого экрана однозначно указывают на несанкционированную деятельность в сети, будь то реальные действия злоумышленника, случайные или преднамеренные действия сотрудника организации, поэтому при их выявлении системой защиты должно приниматься решение о введении такого нарушителя в заблуждении, т.е. перенаправления его запросов в ЛИС. То же самое касается и политик персональных межсетевых экранов, которые могут также входить в систему защиты. Межсетевые экраны повсеместно используются для контроля межсетевого взаимодействия, поэтому описывать суть их политик здесь нет необходимости. В данном случае важно лишь предусмотреть взаимодействие межсетевого экрана и системы защиты.

Сканирование состава системы защиты может не противоречить напрямую политике межсетевых экранов, однако в большинстве случаев не может рассматриваться как санкционированная деятельность. В связи с этим должны быть предусмотрены механизмы выявления попыток сканирования. Как правило, сканирование диапазона сетевых адресов в большинстве средств сканирования по умолчанию осуществляется по возрастанию адресов начиная с 1 (например, с IP адреса 192.168.0.1 по адрес 192.168.0.255). При этом первый адрес обычно резервируется под сервер. Таким образом, если оставить этот адрес в сети пустым, остается лишь предусмотреть выявление попыток обращения к первому адресу сети и воспринимать его как попытку сканирования. В специализированных сканерах безопасности в связи с тем, что сканирование диапазона адресов подряд может быть воспринято системой обнаружения атак как атака, предусмотрены механизмы сканирования всего диапазона, но по случайному алгоритму. В этом случае сканирование не будет начинаться с первого адреса в сети. В связи с этим в СОА можно предусмотреть перечень адресов, существующих в сети, а все попытки обращения к адресам, которых в этом перечне нет рассматривать как попытки сканирования сети.

Сканирование портов также является признаком несанкционированной деятельности в сети, и также может осуществляться как последовательным, так и случайным образом. Необходимо предусмотреть аналогичные механизмы выявления сканирования портов узлов ИВС.

Для выполнения двух указанных выше задач в составе системы защиты должны быть предусмотрены сенсоры на сетевом и/или узловом уровнях.

Компьютерные атаки и другие деструктивные воздействия также должны обнаруживаться системой защиты. Задача также должна решаться сенсорами.

Попытки несанкционированного осуществления доступа к узлам ИВС и их ресурсам традиционно блокируются в результате непрохождения нарушителем процедуры аутентификации. Необходимо предусмотреть идентификацию таких событий и реализовать механизмы перенаправления нарушителя в МВВЗ. Идентификация указанных событий традиционно реализуется средствами защиты информации от несанкционированного доступа.

Еще одним методом выявления несанкционированных действий системой защиты является анализ регистрационной информации в журналах аудита безопасности всех устройств и средств защиты в ИВС и ее сопоставление. События, зарегистрированные на одном узле сети могут не классифицироваться как несанкционированные действия, но в совокупности с событиями другого узла могут говорить об атаке. Например, ICMP-запрос Echo-Reply (ping-запрос) к одному узлу ИВС еще не атака, но последовательная отправка такого запроса ко всем узлам сети уже говорит о сканировании состава ИВС.

Запоминание злоумышленника - этап, необходимый для того, чтобы выявив несанкционированные воздействия и их источник, в дальнейшем система расценивала все его действия как несанкционированные и осуществляла введение его в заблуждение. Это позволяет не допустить дальнейших действий нарушителя, даже если они не будут распознаны системой как враждебные.

На следующем этапе система уведомляет администратора ИБ об инциденте для того, чтобы он начал предпринимать действия по выявлению источника атаки и предотвращению потерь в результате ее осуществления.

После того, как факт несанкционированного воздействия или попытки его осуществления установлен, вступает в игру система защиты, которая, во-первых, позволяет минимизировать потери в реальной системе за счет отвлечения злоумышленника на эмулируемые ресурсы, а во-вторых, позволяет выиграть время, необходимое администратору ИБ на расследование зарегистрированного инцидента.

Вся деятельность злоумышленника по отношению к эмулируемым ресурсам должна быть зарегистрирована. Для этого применяются усиленные механизмы аудита событий и скрытая передача регистрируемой информации из ложных объектов в защищенное хранилище, которое не может быть выявлено и вскрыто злоумышленником.

Таким образом, система защиты позволяет достичь основной цели - предупреждения атаки, путем заблаговременного формирования среды, позволяющей при выявлении несанкционированных действий нарушителя направлять их на ложные объекты, а также предоставления администратору ИБ временных ресурсов и необходимых улик для расследования инцидента.

Вместе с тем, стоит перечислить рекомендуемые подпункты, которые следует раскрыть в дипломе по системам защиты:

1. Состав и структура объектов защиты.

2. Конфигурация и структура информационной системы.

3. Перечень лиц, участвующих в обработке информации.

4. Права доступа лиц, допущенных к обработке информации.

5. Существующие меры защиты.

6. Угрозы информационной безопасности.

В заключение следует отметить, что написать качественную дипломную работу по системам защиты Вам поможет полный перечень актуальных статей и рекомендаций по защите информации и персональных данных, изложенный здесь.