Как написать дипломную работу на тему программной защиты информации. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по программной защите информации. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Диплом по программной защите информации посвящен исследованию применения программных средств по идентификации пользователей, контролю доступа, шифрованию данных, а также реализации тестового контроля системы защиты. Актуальность подобных работ обусловлена универсальностью, гибкостью и надежностью использования программной защиты.

Диплом по программной защите информации посвящен исследованию применения программных средств по идентификации пользователей, контролю доступа, шифрованию данных, а также реализации тестового контроля системы защиты. Актуальность подобных работ обусловлена универсальностью, гибкостью и надежностью использования программной защиты.

Важным требованием, непосредственно влияющим на выбор программных средств защиты в системах, является специфика процесса обработки информации в конкретной системе. По сути, программные средства представляют собой совокупность данных и команд, предназначенных для успешного функционирования компонентов системы (подробно о защите информации в компьютерных системах изложено здесь).

При написании диплома по программной защите информации следует обратить особое внимание на следующую классификацию:

1. Средства архивации информации.

Позволяют объединять ряд файлов и каталогов в единый архив. При этом объем такого архива меньше, нежели общий размер документов, а восстановление файлов реализуется без потерь информации с возможностью точного восстановления исходных файлов. Наибольшую известность имеют следующие архивные форматы: ZIP, ARJ, TAR, JAR, RAR.

2. Антивирусные программы.

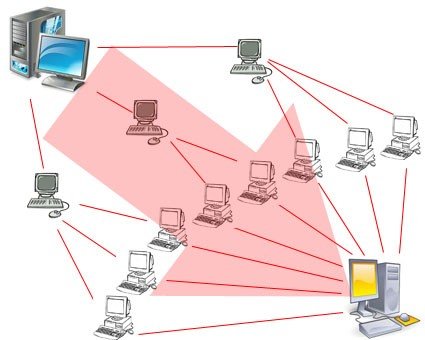

Разработаны для обеспечения защиты информации от вирусов и вредоносных кодов. Среди ключевых особенностей вирусных угроз можно выделить возможность самокопирования и распространения вирусов, а также внедрения в различные сети и/или файлы, системные области и прочие исполняемые объекты. Необходимо отметить, что дубликаты сохраняют способность к дальнейшему самораспространению.

В целом, вирусы направлены на нарушение штатной работы системы и порчу данных. В связи с чем, важнейшим направлением программной защиты информации является предотвращение вирусных атак и дезактивация вирусов. Существуют различные антивирусные средства, которые запускаются в режиме сканирования и просматривают содержимое памяти рабочих станций и других компонент системы на предмет наличия вирусов.

3. Криптографические средства.

Применяются с целью обработки, хранения и передачи данных на носителях и по сетям при помощи криптографического шифрования. Такие средства обеспечивают надежный способ передачи информации по открытым каналам связи.

4. Идентификация и аутентификация.

Реализуется посредством проведения процедур идентификации и аутентификации сотрудников или процессов.

5. Защита информации от несанкционированного доступа

Как правило, реализуется посредством внедрения и использования системы разграничения доступа к данных.

6. Другие программные средства защиты информации

- Межсетевые экраны представляют собой специализированные промежуточные серверы, фильтрующие проходящий через них трафик.

- Proxy-servers. Обращения из локальной сети в открытые реализуется посредством специальных серверов-посредников.

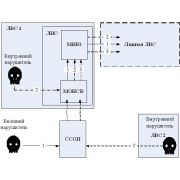

В качестве примера дипломной работы по программной защите информации приведем этап работы, характеризующий изучение достоинств работы ложных информационных систем (ЛИС), представляющих собой виртуальную программную защиту информации. Рассмотрим подробнее основные достоинства применения ЛИС:

1. Простота концепции использования ЛИС: все типы ЛИС основываются на простой стратегии — если кто-то взаимодействует с ЛИС, его действия отслеживаются и принимаются ответные меры. Понятно, что чем проще компонент защиты, тем менее вероятны ошибки функционирования и сбои в работе.

2. Практически мгновенная реакция на действия нарушителей: это свойство следует из принципа работы ЛИС. Требуется лишь время на переконфигурирование работы межсетевого экрана.

3. Возможность использования минимальных затрат на поддержание работы ЛИС: средства защиты должны выполнять свои функции в условиях ограниченности выделяемых ресурсов. Полное истощение ресурса приводит к невозможности реализации механизмов защиты. Например, механизмы межсетевого экранирования могут потерпеть неудачу, потому что таблица подключений межсетевого экрана переполнена, исчерпаны вычислительные ресурсы, или МЭ не справляется с контролем входного трафика из-за высокой скорости передачи информации.

В ЛИС отсутствует такой недостаток, даже случай нехватки вычислительных ресурсов не помешает работе ЛИС. Также ЛИС базируются на сборе данных небольшого объема, так как они ориентированы на фиксацию только действий нарушителей и любое взаимодействие с ЛИС, вероятнее всего, вызвано неправомочными или злонамеренными действиями. Вследствие этого в используемых данных практически нет “шума”, что обуславливает отсутствие ложных срабатываний, благодаря чему сокращаются издержки на администрирование.

4. Возможность обнаружения и исследования новых атак: ЛИС не зависит от сигнатур, благодаря чему возможно обнаружение и исследование ранее неизвестных атак.

5. Наглядная демонстрация эффективности: ЛИС позволяют непрерывно демонстрировать руководству организаций свою значимость, а также подтверждать роль других механизмов защиты. Всякий раз, когда на компоненты ЛИС осуществляется атака, администраторы безопасности и руководство будут проинформированы об этом.

Видно, что ЛИС обладает множеством достоинств, которые делают его достаточно эффективным дополнением к существующим СЗИ, однако, существует ряд недостатков, ограничивающих применение ЛИС. Ключевым недостатком является наличие «демаскирующих» признаков. В большинстве случаев разумно, чтобы ЛИС действовали скрытно и не были обнаружены злоумышленником. Однако, у большинства компонент ЛИС имеются отличительные характеристики, которые могут быть обнаружены нарушителем. Это может привести к тому, что злоумышленник попытается обмануть систему защиту для реализации своей цели.

Вследствие указанных выше недостатков ложных информационных систем как программной защиты информации можно сделать вывод о том, что ЛИС не могут заменить другие механизмы защиты. Скорее, они позволяют усилить возможности защиты, функционируя совместно с существующими механизмами защиты.

Таким образом, в заключении диплома по программной защите информации следует отметить, что эффективность программной защиты информации напрямую зависит от объединения в единый механизм всех используемые средств, методов и мероприятий защиты. Полный перечень актуальных статей и рекомендаций по защите информации и персональных данных изложен здесь.