Как написать дипломную работу на тему комплексной системы защиты информации. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по комплексной системе защиты информации. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Актуальность диплома по комплексной системе защиты информации на предприятии обусловлена необходимостью проведения непрерывного мониторинга объектов и процессов с целью обеспечения их функционирования в автоматизированном режиме в штатных и нештатных ситуациях. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем дипломных работ по комплексным системам защиты информации, пример которых приведен в таблице ниже.

Актуальность диплома по комплексной системе защиты информации на предприятии обусловлена необходимостью проведения непрерывного мониторинга объектов и процессов с целью обеспечения их функционирования в автоматизированном режиме в штатных и нештатных ситуациях. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем дипломных работ по комплексным системам защиты информации, пример которых приведен в таблице ниже.

| 1. Диплом: Комплексная система защиты информации на основе логического моделирования |

2. Дипломная работа: Комплексная система защиты информации и обнаружения атак |

| 3. Дипломная работа: Комплексная система защиты информации автоматизированных систем |

4. ВКР: Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом |

| 5. Дипломная работа: Организация безопасного обмена данными в фирме, занимающейся автоматизацией предприятий на базе 1С |

6. Магистерская диссертация: Организация безопасного обмена данных между центральным офисом и ее филиалом в страховой компании |

| 7. Бакалаврская работа: Организация безопасного обмена данными центрального офиса компании с филиалами |

8. Диплом: Подвижная испытательная лаборатория специальных проверок |

| 9. Дипломная работа: Построение защищенного электронного документооборота в организации |

10. Выпускная бакалаврская работа: Предложения по совершенствованию защищенного документооборота в распределенных локально-вычислительных сетях |

| 11. Выпускная квалификационная работа (ВКР): Комплексная система защиты предприятия в части обеспечения безопасности электронного документооборота |

12. Научно исследовательская работа (НИР): Комплексная система защиты информации на предприятии на основе процессного подхода |

Основная задача проектирования и разработки комплексной системы защиты информации заключается в обеспечении безопасности и защиты данных, циркулирующих в информационных и автоматизированных системах. Защита информации обеспечивает её безопасность (защита от непреднамеренного доступа к информации и потенциального воздействия в части искажения со стороны сотрудников или третьих лиц, а также при сбоях технических и программных средств) и секретность (защита от преднамеренного доступа сотрудников или третьих лиц) (подробно о защите информации в компьютерных системах изложено здесь).

При подготовке дипломной работы по комплексной системе защиты информации рекомендуется учитывать следующие принципы защиты данных:

1. Системность заключается в необходимости учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени компонентов и факторов, критически влияющих на решение проблемы обеспечения безопасности.

2. Комплексность заключается в согласованном применении разнородных средств при построении целостной системы защиты (следует обратить особое внимание при написании диплома по комплексной системе защиты предприятия).

3. Непрерывность защиты обусловлена необходимостью реализации целенаправленного процесса по принятию соответствующих мер на всех этапах жизненного цикла системы.

4. Разумная достаточность заключается в выборе достаточного уровня защиты, при котором затраты, риск и значение потенциального ущерба были бы удовлетворительными (проблема управления риском).

5. Гибкость управления и применения обусловлена необходимостью обеспечения возможности изменения уровня защищенности в рамках заданного коридора.

6. Открытость алгоритмов и механизмов защиты.

7. Простота применения защитных мер и средств.

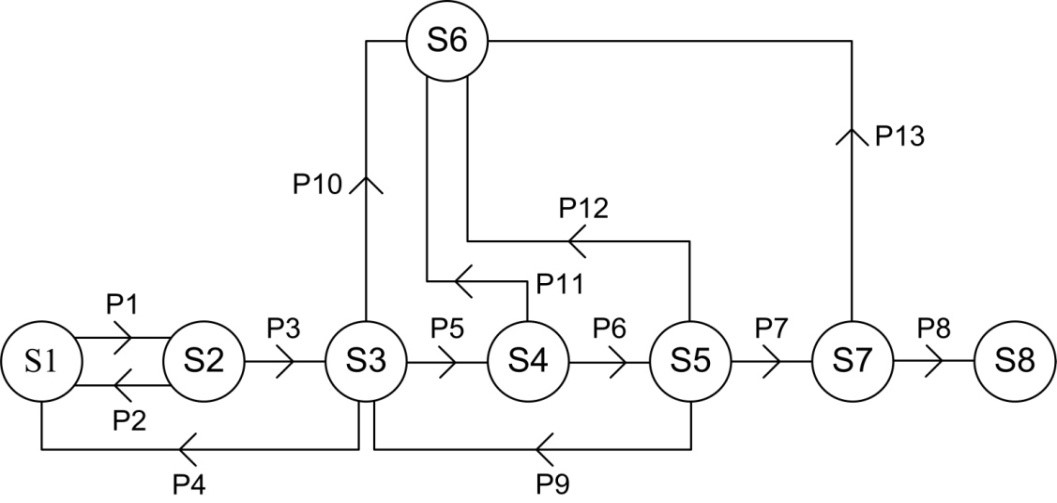

В дипломной работе по комплексной системе защиты информации рекомендуется провести анализ потенциальных информационных атак. В качестве примера рассмотрим этап разработки математической модели реализации процесса заражения сервера посредством внедрения буткита для модификации загрузочного кода BIOS. Целесообразным представляется смоделировать процесс воздействия злоумышленника на распределенную компьютерную систему с помощью графа атаки (рисунок 1). Узлами графа являются промежуточные состояния, в которые составляющие элементы загрузочной области переходят под влиянием вредоносного программного обеспечения (ПО):

- S_1 - подготовка к внедрению вредоносного ПО.

- S_2 - выбран способ заражения BIOS.

- S_3 - вредоносное ПО внедрен в BIOS.

- S_4 - вредоносное ПО обнаружен загрузочный модуль ОС.

- S_5 - перехвачена функция инициализации IoInitSystem.

- S_6 - вредоносное ПО выявлено и уничтожено.

- S_7 - адрес возврата буткита перезаписан на свою функцию.

- S_8 - ядру возвращено управление.

Рисунок 1 - Граф реализации атаки злоумышленника посредством внедрения вредоносного ПО для модификации загрузочного кода

В заключение стоит отметить, что при написании дипломной работы по комплексной системе защиты информации необходимо также определить процесс проведения систематического контроля ее технического состояния (сформировать график планово-предупредительных работ). Полный перечень актуальных статей и рекомендаций по комплексной системе защиты информации и персональных данных изложен здесь.