Как написать дипломную работу на тему информационной безопасности в организации. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по информационной безопасности на предприятии. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

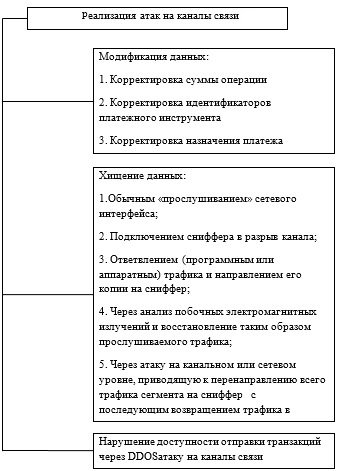

Дипломные работы по информационной безопасности в организации посвящены анализу актуальных угроз ИБ и построению риск моделей реализации выявленных угроз применительно к исследуемой организации. В качестве примера актуальных угроз можно вынести атаки на каналы связи организации, классификация которых приведена на рисунке 1.

Рисунок 1 - Классификация атак на каналы связи организации в >дипломе по информационной безопасности в организации

Объектом исследования в данном случае являются системы организации.

Предметом исследования являются риск модели системы организации, в условиях реализации атак.

На защиту диплома по информационной безопасности в организации можно вынести следующие ключевые положения:

1. Достоверность доказательства выдвинутых гипотез об областях эффективного применения закона для задач информационной безопасности.

2. Аналитические риск-модели для компонент системы организации, ущербы в которых имеют заданное распределение.

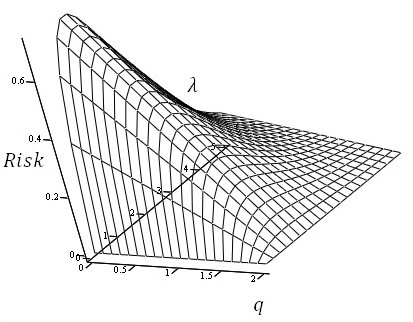

3. Аналитические модели риска для системы организации. Рекомендуется подготавливать 3D модели рисков, пример которых приведен на рисунке 2.

Рисунок 2 - 3D моделирование рисков в дипломной работе по информационной безопасности в организации

4. Динамические модели, функции чувствительности системы организации.

5. Алгоритмы управления рисками системы организации для рассматриваемого распределения.

Научная новизна дипломных работ по информационной безопасности в организации может определяться следующим перечнем:

1. Впервые исследованы области эффективного применения закона для задач информационной безопасности от реализации выявленных атак.

2. Рассмотрены ранее не изученные аналитические риск-модели компонент компьютерных систем, ущербы в которых имеют заданное распределение.

3. Исследованы аналитические модели риска систем организации, подвергающихся совместному или не совместному воздействию выявленных атак, которые не были изучены.

4. Впервые получены динамические модели, функции чувствительности систем организации.

5. Впервые проведена алгоритмизация управления рисками системы организации для рассматриваемого распределения.

В дипломной работе по информационной безопасности в организации необходимо провести анализ потенциальных угроз, которым подвержена организация. В качестве примера проведем анализ угрозы реализации спам-рассылок, которым подвержены информационные системы организации. В связи с тем, что спам рассылка приносит большой доход злоумышленникам и спамеры тратят большое количество ресурсов на разработку новых технологий спам -рассылок, которые могут обойти спам -фильтры, данный вид угроз информационной безопасности является актуальным для современных организаций (подробно об этом изложено здесь).

Действия спамеров можно определить следующим перечнем:

1) Подготовка базы e-mail адресов для спам -рассылки. (сбор реальных адресов получателей, подбор возможных email адресов, разбиение списков адресов по типам рекламы).

2) Подготовка точек пересылки сообщений. Настройка спам-ботов.

3) Подготовка тела письма и вложенных файлов для спам-сообщений (формулировка текста письма, реализация вредоносного вложения и т.д.).

4) Выборка списков электронных адресов пользователей из всей базы для рассылки таргетированных спам-сообщений.

5) Рассылка спам -сообщений до пользователей.

Реализация каждого этапа достаточно трудозатратна и существует большое количество разных методик, позволяющих реализовать каждый пункт в отдельности.

Основные виды методов спам-рассылок:

1) Прямая рассылка. Самый первый метод спам-рассылок заключается в рассылке спама от собственного имени с собственных почтовых серверов.

2) Рассылки с модемных пулов. Злоумышленники также могут применить рассылку с dialup-подключений, это обусловлено реализацией модемных пулов. В связи с тем, что почтовый сервер интернет-провайдера принимает почту от клиента и пересылает ее конечному адресату, то злоумышленник, используя dialup-подключение, может прописать динамический IP-адрес, и отправить спам-сообщения с разных адресов. Провайдеры, пытаясь отфильтровать такие спам-сообщения, ввели ограничение на число писем, отправленных одним пользователем, разработали списки «dialup»-адресов.

3) Взлом пользовательских машин. В настоящее время основная часть СПАМ-сообщений производится с компьютеров пользователей с помощью вредоносного программного обеспечения без ведома и контроля пользователя.

Основными видами вредоносного ПО являются:

1) Троянские программы, которые распространяются вместе в пиратским ПО (Kazaa, eDonkey и пр.).

2) E-mail вирусы последних поколений.

3) Использование уязвимостей в системе безопасности компьютера пользователя.

Используя различные современные методы рассылки спам-сообщений, злоумышленники уделяют большое внимание содержанию сообщения. Учитывая недоверие и предосторожность современных пользователей в сети Интернет, злоумышленник тратит большое количество ресурсов, чтобы привлечь внимание пользователя и обойти системы спам-защиты. С развитием технологий, позволяющих сканировать текст письма, и отфильтровывать спам-сообщения, текст подобных сообщений достаточно сильно видоизменился за последние три десятилетия. Основные темы спам-писем:

1) Простые текстовые письма. Такие письма содержат одинаковый текст, рассылаемый большому количеству пользователей. спам-фильтры легко удаляют такие письма, используя тривиальные методы фильтрования (например, по частоте повторений одинаковых спам-писем)

2) Персонализированные сообщений. При видоизменении приветствия в спам-сообщении (например, добавление адреса электронной почты пользователя), фильтрам спам-сообщений пришлось сканировать спам на нахождение видоизменяющейся строки, и добавление ее в список фильтраций. Такие методы фильтрации используют нечеткие сигнатуры - устойчивые к небольшим изменениям текста. Также широкое применение получили методы фильтрации, основанные на обучении. Это может быть, Байесовская фильтрация.

3) Добавление «шума» в письмо. Такой метод затрудняет анализ сообщения спам-фильтрами. Для фильтрации подобных сообщений применяют детальный разбор HTML, анализ текста на устойчивость, методы углубленного анализа содержания письма.

4) Графические письма. Рассылка рекламы в качестве графического файла затрудняют попытки выделить из изображения текст сообщения для его анализа спам-фильтрами. Появление способов анализа изображений решает данную проблему.

5) Перефразировка текста. Перефразируя текст, злоумышленник имеет возможность доставить свое письмо до большего количества адресатов. Как только спам-фильтр получает основные виды спам-сообщения с разными формулировками, данное спам-сообщение фильтруется.

В заключение следует отметить, что написать качественную дипломную работу по информационной безопасности в организации Вам поможет полный перечень актуальных статей и рекомендаций по ИБ, изложенный здесь.