Как написать дипломную работу на тему кибербезопасности. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по кибербезопасности. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

С каждым годом растет число киберинцидентов на промышленных предприятиях и критически важных объектах инфраструктуры. При этом последствия при реализации таких кибератак в отношении АСУ НПП могут быть выражены как в форме финансовых потерь, так и экологической катастрофы.

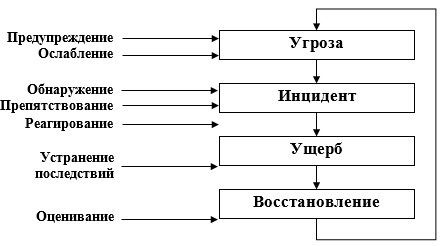

Кибербезопасность АСУ НПП - относительно недавно определяющаяся в самостоятельное направление безопасности область. Существующие системы мониторинга и управления кибербезопасностью ориентированы на технологию, предполагающую оперативный сбор, хранение и последующую аналитическую обработку информации, циркулирующих в АСУ. Современные системы мониторинга кибербезопасностьи АСУ НПП являются инструментом, позволяющим принимать обоснованные решения по киберзащите. Примером алгоритма работы таких систем может быть алгоритм, изображенный на рисунке 1.

Рисунок 1 - Алгоритм обеспечения кибербезопасности в дипломе

Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем дипломных работ по информационной безопасности, пример которых приведен в таблице ниже.

| 1. Дипломная работа: Исследование кибербезопасности в государственном учреждении |

2. Бакалаврская работа: Исследование кибербезопасности компании по продаже нефтепродуктов |

| 3. Дипломная работа: Разработка системы кибербезопасности контакт-центра |

4. Диплом: Разработка системы кибербезопасности торговой компании |

| 5. Дипломная работа: Исследование кибербезопасности коммерческого предприятия |

6. Выпускная бакалаврская работа: Исследование кибербезопасности компании-провайдера |

| 7. Диплом: Исследование кибербезопасности крупной телекоммуникационной компании |

8. НИР: Исследование кибербезопасности рекламного агентства |

| 9. Дипломная работа: Исследование кибербезопасности медицинского учреждения |

10. Магистерская работа: Разработка системы кибербезопасности предприятия |

| 11. Научно исследовательская работа: Исследование кибербезопасности для телекоммуникационной компании |

12. Выпускная квалификационная работа: Разработка базовых политик кибербезопасности на примере предприятия |

| 13. Магистерская диссертация: Исследование кибербезопасности применения криптографических средств защиты в компании |

14. Диплом: Исследование кибербезопасности торговой медицинской компании |

Подробно о выборе актуальной и интересной темы работы по информационной безопасности в целом и кибербезопасности в частности изложено здесь.

Актуальность диплома по кибербезопасности обусловлена ростом числа киберинцидентов и, соответственно, размера ущерба от реализации таких киберинцидентов в НПП на ряду с малым числом существующих исследований рассматриваемой темы. Практически любой анализа существующих решений приводит к выводу о том, что существующие требования к разрабатываемым сегодня системам мониторинга и управления кибербезопасностью нового поколения обусловливают их ориентацию:

1. На разработку надёжных и устойчивых средств обеспечения осведомлённости сотрудников.

2. На совершенствование механизмов управления системой кибербезопасности.

3. На достижение более высокой масштабируемости.

4. На использование современных моделей прогнозирования безопасности.

5. На децентрализацию сбора и обработки событий кибербезопасности между серверами и структурными элементами.

Целью диплома по кибербезопасности является разработка автоматизированной системы мониторинга кибербезопасности АСУ НПП, реализующей прогнозирование защищённости и выработку рекомендаций по её повышению в отношении актуальных угроз кибербезопасности. Для достижения поставленной цели была разработана модель оценки и управления защищенностью АСУ НПП, на основании которой была спроектирована и разработана автоматизированная система мониторинга кибербезопасности АСУ НПП.

Для реализации поставленной цели было поставлено несколько задач.

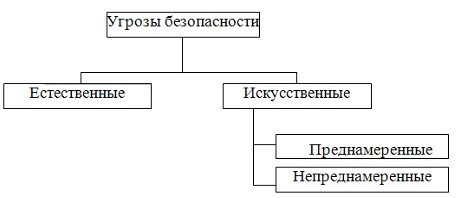

Во-первых, анализ актуальности угроз кибербезопасности и уязвимостей АСУ НПП. Рекомендуется провести подробный анализ согласно классификации, приведенной на рисунке 2.

Рисунок 2 - Классификация угроз кибербезопасности в дипломной работе

Во- вторых, анализ существующих систем мониторинга кибербезопасности АСУ НПП.

В-третьих, разработка риск-модели реализации актуальных угроз кибербезопасности.

В-четвертых, проектирование системы мониторинга кибербезопасности АСУ НПП на основе разработанной риск-модели.

В-пятых, получение результатов на экспериментальных данных.

В качестве примера дипломной работы по кибербезопасности приведем этап разработки математической модели по реализации атак «IP-спуфинг» как наиболее актуальных атак несанкционированного доступа для терминалов системы. Исходя из построенной описательной модели распределенной системы как среды реализации атак IP- спуфинга на платежные терминалы, проведенных исследований актуальных угроз кибербезопасности, определим и сформулируем задачи дальнейшего исследования.

Так как атаки «IP-спуфинг» являются многоплановыми и непредсказуемыми, не существует возможности для детерминированного описания процессов возникающих в результате реализации ущерба. В связи с этим необходимо учитывать, что ущерб от атак «IP-спуфинг» на компоненты системы является случайной величиной.

В связи с тем, что цель работы заключается в управлении и оценке рисков реализации атак несанкционированного доступа на распределенную систему, необходимо построить математическую модель, учитывающую события в системе и переходы между ними. Такая модель должна отражать поэтапный процесс реализации атаки «IP-спуфинг». На сегодняшний день отсутствуют исследования, содержащие математическую модель системы, подвергающейся атакам «IP-спуфинг» на терминалы. Построенные модели отражают лишь содержание атак и порядок реализации деструктивных мероприятий злоумышленника в контексте сети, и не отражают архитектуру системы.

Математическая модель с использованием теории графов также не подходит для описания рассматриваемой проблемы по причине своей малой информативности в части переходов между состояниями компонентов платежной системы.

Для оценки рисков реализации атак «IP-спуфинг» в системе, наиболее интересным представляется использование аппарата сетей Петри-Маркова. Исследуем правомерность распределения вероятностей на основе закона Пуассона при моделировании атак «IP-спуфинг» на терминалы системы. В связи с тем, что злоумышленнику необходимо постоянно на периодической основе получать персональные данные и конфиденциальную информацию, которая обновляется при считывании информации с карт или проведении операции клиентом, среднее количество атак «IP-спуфинг», возникающих в единицу времени, и средний интервал времени между соседними атаками предполагаются заданными.

Кроме того, для многих реальных процессов поток событий (требований) достаточно хорошо описывается законом распределения Пуассона, в связи с чем для построения модели реализации атак «IP-спуфинг» на терминалы системы, будем использовать математический аппарат сетей Петри-Маркова.

На базе разработанной математической модели, необходимо оценить риск реализации атак «IP-спуфинг» на терминалы системы с последующей разработкой методики управления риском.

С целью разработки математической модели реализации атаки «IP-спуфинг» на терминалы системы, учитывающую события в системе и переходы между ними, исследуем рассматриваемую атаку при помощи ориентированных графов, характеризующихся определенным набором состояний рассматриваемых компонентов платежной системы.

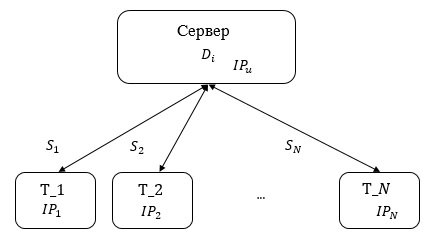

Пусть в системе имеется ряд терминалов (Т_1,Т_2,…,Т_N), считывающих с банковских карт или клавиатуры терминала информацию S_i. Рассматриваемая информация содержит такие персональные данные клиентов как ФИО, пин-код, номера дебетовых или кредитных карт, и т.д.

В свою очередь центр обработки данных в виде сервера также передает информацию об остатках на счетах или реквизитах физического или юридического лица и имеет возможность передавать информацию терминалам о разрешении на проведение некоторого действие D_i (например, разрешить выдачу или перевод денежных средств). Каждый из терминалов имеет свой IP адрес в платежной системе, обозначенный на рисунке 3.

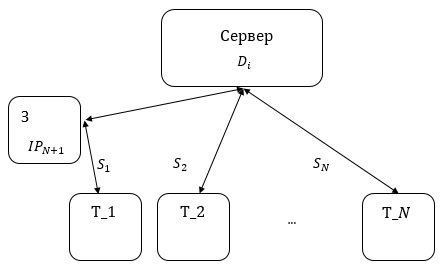

Для реализации атаки «IP-спуфинг» злоумышленник должен воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов. Пусть диапазон разрешенных IP-адресов представляет собой (IP_1,…,IP_N,…,IP_u).

Рисунок 3 - Взаимодействие терминалов системы с сервером

Злоумышленник, получив подменный IP-адрес, прерывает связь одного из терминалов с сервером и получает возможность использовать в своих целях информацию, циркулирующую в платежной системе.

В свою очередь, терминал перестает работать в штатном режиме и приносить пользу системе. Владелец системы в таком случае не только несет затраты на восстановление работоспособности терминала, отключенного от сервера, но и недополучает прибыль от его корректной работы.

Рисунок 4 - Внедрение компонента злоумышленника при помощи подменного IP-адреса

В таком случае имеют место затраты на восстановление работоспособности оборудования, утраченной в процессе реализации управляющих деструктивных воздействий злоумышленника в платежной системе (например, несанкционированный перевод денежных средств со счета клиента).

Таким образом, исходя из описания реализации злоумышленником атаки «IP-спуфинг» на терминалы системы, успех реализации атаки без учета вредоносных воздействий зависит от следующих условий:

1. Получение злоумышленником информации о сетевой структуре платежной системы.

2. Реализация несанкционированного доступа в сеть (незаконное подключение к линиям связи, дистанционное преодоление систем кибербезопасности системы, нарушение работы сетевого оборудования).

3. Авторизация подменного компонента в системе.

Если злоумышленник сможет выполнить вышеуказанные условия, удаленная атака «IP-спуфинг» считается успешно реализованной. В таком случае злоумышленник может нанести ущерб следующими способами:

1. Получение информации S_i, циркулирующей между компонентами системы.

2. Подлог информации S_i для сервера.

3. Корректировка управляющих воздействий сервера D_i.

4. Упущенная выгода от вывода из строя терминала системы.

В заключение следует отметить, что написать качественную дипломную работу по кибербезопасности Вам поможет полный перечень актуальных статей и рекомендаций по информационной безопасности, изложенный здесь.