Как написать дипломную работу на тему разработки политики безопасности. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по разработке политики безопасности. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Разработка политики безопасности в дипломе посвящена формированию продуманной, сбалансированной защиты, разработке четких организационно-технических мер и обеспечении контроля над их исполнением. В данной статье представлены рекомендации по написанию таких работ, как:

1. Разработка политики безопасности: диплом по разработке и исследованию методов и алгоритмов фильтрации межсетевых экранов.

2. Дипломная работа: Разработка политики безопасности и разграничение потоков данных в компьютерных сетях.

В первую очередь в дипломной работе по разработке политики безопасности необходимо определить территориальную и функциональную распределенность предприятия (рисунок 1), провести аудит информационных процессов и выявить данные, требующие защиты (подробно об этом изложено здесь).

Рисунок 1 - Модель территориальной распределенности предприятия в дипломе по разработке политики безопасности

Следующим этапом является проведение анализа рисков, в результате которого появляется возможность проведения ранжирования рисков по величине с целью оптимального расходования ресурсов защиты.

Далее можно приступать к разработке самой политики безопасности. По сути, политика безопасности представляет собой документ, содержащий следующую информацию:

1. Сотрудники, ответственные за безопасность предприятия.

2. Полномочия и ответственность структурных подразделений безопасности.

3. Порядок организации допуска и увольнения сотрудников.

4. Правила разграничения доступа к ИС.

5. Организация контроля управления доступом.

6. Использование программно-технических средств защиты.

Особое внимание при разработке политики безопасности в дипломе следует уделить обеспечению информационной безопасности в автоматизированных системах, представлящему собой совокупность сетевой структуры, рабочих станций и иных компонентов. Необходимо установить порядок защиты различных элементов сети, использования сменных носителей данных и внесения изменений в ПО.

Приведем рекомендации по разработке политики безопасности в следующем перечне:

1. Наличие администратора безопасности и ответственных лиц за эксплуатацию всех устройств предприятия.

2. Защита рабочих станций наклейками с печатью и определенной маркировкой.

3. Использование сейфа для хранения внешних носителей.

4. Установка программного обеспечения должна реализовываться специально выделенными сотрудниками IT-службы;

5. Использование смарт-карт наряду с паролями для авторизации пользователей.

6. Смена паролей на периодической основе.

7. Использование маркированных носителей информации.

Отдельного внимания требует вопрос подключения рабочих станций к сети Интернет. Как правило, с целью использования внешних открытых ресурсов выделяются отдельно стоящие компьютеры.

В дипломной работе по разработке политики безопасности необходимо провести анализ и разработать математические модели потенциальных атак, которым подвержена система. В качестве примера приведем анализ атаки типа «слэшдот» эффект, которая направлена на истощение ресурсов атакуемого сервера. К ресурсам можно отнести полосу пропускания канала сети и вычислительные мощности атакуемых объектов общего доступа. Поиск атаки типа «слэшдот» эффект сосредоточен на определении механизма идентификации поведения атаки или механизма реагирования для уменьшения возможного ущерба, причиненного атакой.

Существует два основных метода обеспечения безопасности в условиях реагирования на атаку:

1) Перенаправление запросов на дубликат ресурса с более устойчивым хостингом.

2) Уменьшение интенсивности атаки путем блокирования атакующих пакетов без определения ее источника.

Операционная система сервера способна поддерживать ограниченное одновременное число запросов, а также обрабатывать не бесконечное количество данных. Эти ограничения устанавливаются индивидуально для каждого сервера. Если число запросов на несколько порядков меньше пропускной способности канала (направленный мини-шторм), то это и будет реализацией атаки типа «слэшдот» эффект (Slashdot effect). В результате имеет место нарушение на атакованном объекте работоспособности, то есть невозможность получения удаленного доступа пользователей сети интернет из-за переполнения очереди (буфера) запросов.

Данная атака является частным случаем атаки типа «отказ в обслуживании» (denial of service, DoS). Главное отличие состоит в том, что в атаке типа «отказ в обслуживании» фигурируют злоумышленники в явном виде.

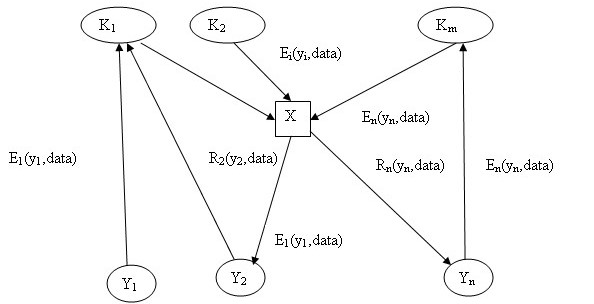

В разработанной для данного примера реализации атаки типа «слэшдот» эффект на веб-ресурс модели пользователи представлены как Yi., они просматривают новостную ленту на популярном веб-ресурсе Ki, который переходит со своим запросом Ej(yj, data) на сайт X. Сайт источник новости отвечает на запрос пользователя Ri(yi, data).

Рисунок 2 - Модель слэшдот атаки в дипломной работе по разработке политики безопасности

Ресурсы X ограничены и наступает момент когда он не способен отвечать на поступающие запросы Ej(yj, data) - эта ситуация и есть атака типа «слэшдот» эффект.

В заключение необходимо отметить, что несмотря на разработку и принятие всевозможных мер, при разработке политики безопасности в дипломе безопасности следует обязательно предусмотреть меры ликвидации вредоносных воздействий и минимизации потенциального ущерба. Полный перечень актуальных статей и рекомендаций по информационной безопасности в целом и разработке политики безопасности в частности изложен здесь.