Принципы обеспечения безопасности. Актуальность дипломов и дипломных работ по обеспечению безопасности. Рекомендации по написанию дипломной работы по обеспечению безопасности.

Актуальность обеспечения безопасности в дипломе возрастает в связи с рядом объективных причин. Одна из них это высокий уровень популярности систем, которым доверяют самую ответственную работу, от качества которой зависит жизнь и благосостояние многих людей. При этом системы, открывая новые возможности в организации человеческой деятельности, повышения ее качества и эффективности, в то же время становятся одной из наиболее уязвимых компонент, притягивая к себе злоумышленников, как изнутри, так и из вне.

В данной статье представлены рекомендации по написанию таких научных работ, как например:

1. Безопасность предприятия: диплом.

2. Анализ предприятия и обеспечение безопасности: диплом.

3. Дипломная работа: Обеспечение безопасности.

Подробно о выборе актуальной и интересной темы работы по информационной безопасности в целом и обеспечению безопасности в частности изложено здесь.

Сегодня с помощью систем в электронном режиме может производиться учет, открывать кредиты, переводиться значительные суммы, поэтому незаконное манипулирование информацией подобного характера может привести к серьезным ущербам. Кроме того, данные циркулирующие в системах, затрагивают интересы большого количества юридических и физических лиц, что также объясняет востребованность дипломной работы по обеспечению безопасности. В то же время она должна быть доступна и актуальна, что обуславливает существенную ответственность системы за обеспечение вышеуказанных качеств информации.

Всплеск многообразия используемых системно-технических платформ и номенклатуры сетевых сервисов приводит к многообразию проблем обеспечения безопасности предприятия в дипломах. Установка в системе различных механизмов и средств защиты таких, как межсетевые экраны, виртуальные частные сети, средства защиты от несанкционированного является необходимым, но уже не достаточным условием построения надежной и эффективной безопасности предприятия. В дипломе по обеспечению безопасности рекомендуется провести классификацию механизмов и средств защиты, применимых для исследуемой системы. Общая классификация механизмов обеспечения защиты приведена на рисунке 1.

Рисунок 1 - Общая классификация механизмов защиты в дипломе

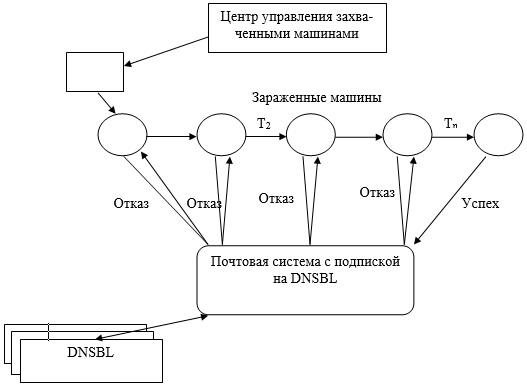

Необходимо отметить, что при подготовке дипломной работы по обеспечению безопасности следует разработать модель реализации атаки, от которой следует оградить исследуемую систему. На рисунке 2 приведен пример модели реализации атаки на компоненты автоматизированной системы управления.

Рисунок 2 - Модель реализации атаки на компоненты АСУ в дипломной работе по обеспечению безопасности

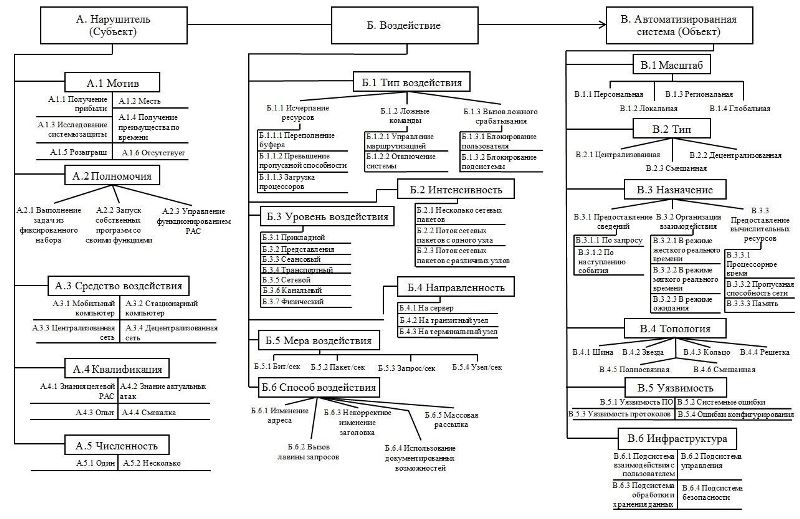

В качестве примера дипломной работы по обеспечению безопасности приведем разработку классификационной схем атак типа «отказ в обслуживании», которым подвержена система. Схема состоит из четырех уровней, каждый из которых включает несколько классификационных признаков. Первый уровень описывает процесс воздействия нарушителя на РАС и состоит из трех классов:

1. субъект (нарушитель);

2. процесс (воздействие);

3. объект (распределенная автоматизированная система).

Рисунок 3 - Классификационная схема «субъект-объект-процесс» атак типа «отказ в обслуживании»

Нарушитель, движимый определенным мотивом, располагает возможностями совершения атаки типа «отказ в обслуживании». На успешность атаки дополнительно влияет численность, квалификация и полномочия злоумышленников. Таким образом, субъект классифицируется по пяти признакам:

1. мотив;

2. полномочия;

3. мощность;

4. квалификация;

5. численность.

Субъект, воздействуя на РАС порождает процесс, который характеризуется:

1. типом воздействия;

2. способом воздействия;

3. мерой воздействия;

4. уровнем воздействия;

5. интенсивностью;

6. направленностью.

Тип воздействия главным образом определяет механизм атаки, показывает, за счет чего происходит отказ системы. Это происходит:

1. из-за нехватки ресурсов (переполнения какого-либо буфера, превышения пропускной способности канала и/или загрузки процессора);

2. из-за выполнения системой ложных команд в связи с уязвимостью протоколов взаимодействия;

3. отказ в обслуживании РАС может наступить из-за ложного срабатывания системы защиты, которая блокирует нарушителя, замаскированного под легального пользователя или какую-либо подсистему.

Ложное срабатывание достигается за счет создания злоумышленником условий, при которых система защиты воспринимает их как попытку нарушения конфиденциальности и ограничивает доступ к системе, в результате чего снижается ее доступность.

Способ воздействия и интенсивность дают качественную оценку действиям злоумышленника. Мера воздействия определяет количественную оценку действий. Уровень воздействия показывает, на каком уровне базовой эталонной модели взаимодействия открытых систем (модель OSI) осуществляется атака. Направленность атаки показывает, на какой элемент РАС оказывает воздействие.

РАС зачастую является сетью компьютеров, классифицировать которую можно по следующим признакам:

1. масштаб;

2. тип;

3. назначение;

4. топология;

5. уязвимость;

6. инфраструктура.

В частности, рекомендуется рассмотреть следующие атаки:

1. HTTP-flood - вид DoS-атаки, при котором на Web-сервер отправляется большое количество GET- или POST- запросов.

2. DNS-flood- сетевая атака, направленная на снижение работоспособности DNS-сервера (службы, при помощи которой осуществляется поиск IP-адреса сайта по его доменному имени) за счет направления на него множества DNS-запросов различных типов.

3. SYN-flood атака, известные также как TCP-floodатаки, осуществляемый, в основном, против серверов. Основная задача таких атак - отказ в обслуживании. Злоумышленник посылает большое количество SYN-пакетов на целевой хост по порту сервиса, который он хочет приостановить, от имени произвольныхIP-адресов. Так как SYN-пакеты используются в процедуре «тройного рукопожатия» при установлении соединения, целевой хост отвечает на запросы пакетами SYN-ASK, резервирует место в буфере под каждое соединение и ждет ответного пакета ACK, который должен завершить соединение в течение некоторого промежутка времени.

4. Сетевая атака «NAPTHADoS» использует уязвимость протокола TCP, заключающуюся в ограниченном количестве TCP-соединений, которые могут быть установлены между узлами РАС.

5. ARP-flood - сетевая атак типа «отказ в обслуживании», направленная на сетевое оборудование, при которой отправляется большое количество ARP-пакетов со случайными МАС-адресами отправителя. Коммутатор не в состоянии обработать проходящие пакеты и не может построить таблицу коммутации. Это приводит к перезагрузке некоторых моделей коммутаторов.

6. CDP-flood - атака типа «отказ в обслуживании», использующая протокол CDP(протокол позволяет обнаруживать подключенное сетевое оборудование), направлена на сетевое оборудование фирмы CISCO. Отказ в обслуживании достигается за счет отправления большого количества CDP-пакетов, извещающих сетевое устройство о подключении к нему новых устройств.

7. UDP-flood- этот типа атак направлен не на компьютер-цель, а на его канал связи. UDP-трафик является более приоритетным нежели TCP-трафик. Большим количеством UDP-пакетов разного размера вызывается перегрузка канала связи, и сервер, работающий по протоколу TCP, перестает отвечать. Также данной атакой возможно вызвать переполнение буфера у некоторых уязвимых служб, использующих протокол UDP.

8. ICMP-flood- вид атаки типа «отказ в обслуживании», использующей документированные возможности протокола ICMP, при котором происходит превышение пропускной способности канала связи из-за того, что атакуемая система отвечает на большое число ping-запросов, отправляемых злоумышленником.

9. Атака «NUKE» направлена на разрыв установленного соединения с помощью ICMP-сообщений.

10. ARP-spoofing - данная атака типа «отказ в обслуживании» использует уязвимость протокола ARP, который предназначен для определения IP-адреса узла по его МАС-адресу. По итогам работы протокола на каждом узле сети строится ARP-таблица, которая задает соответствие между IP-адресами активных компьютеров и их МАС-адресами. Злоумышленник отправляет в сеть ARP-извещения от имени разных узлов, в которых указывает несуществующий МАС-адрес. Тем самым он изменяет ARP-таблицу на каждом узле сети. После этого компьютеры не смогут отправить сообщения тем, чьи имена были указаны в ARP-извещениях, так как все сообщения будут направлять на несуществующий адрес.

11. ICMP-spoofing- атака типа «отказ в обслуживании», использующая протокол маршрутизации ICMP, при которой злоумышленник навязывает ложный маршрут транзитным узлам.

В заключение следует отметить, что написать качественную дипломную работу по обеспечению безопасности Вам поможет полный перечень актуальных статей и рекомендаций по информационной безопасности, изложенный здесь.