Как написать дипломную работу на тему комплексной безопасности. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по комплексной безопасности. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Диплом по комплексной безопасности посвящен исследованию по направлениям противопожарной, промышленной, информационной, экологической безопасности в различных сферах жизнедеятельности человека и других областях информационных технологий. В данной статье представлены рекомендации по написанию таких работ, как:

1. Диплом: Комплексная безопасность информационной системы в ЛВС.

2. Дипломная работа: Комплексная безопасность аппаратно-программных средств обеспечения конфиденциальности и целостности информации.

Подробно о выборе актуальной и интересной темы работы по информационной безопасности в целом и комплексной безопасности в частности изложено здесь.

Актуальность дипломной работы по комплексной безопасности обусловлена широким спектром функциональных возможностей, позволяющих разработать оптимальную систему как единый центр управления для широкого класса объектов, от малых объектов до крупных территориально распределенных.

Реализация комплексной безопасности невозможна без интеграции автоматизированной системы, содержащей комплекс пожароохранной сигнализации, систему управления и контроля доступом, систему видеонаблюдения. Подобные системы должны быть внедрены на всех ключевых участках и сооружениях предприятия.

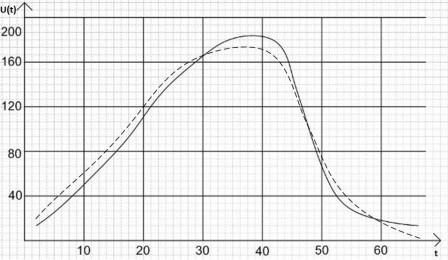

При написании диплома по комплексной безопасности необходимо учитывать, что надежность защиты напрямую зависит от информационного, технического и организационного обеспечения. Важно учитывать, что обеспечение комплексной безопасности реализуется в условиях возникновения непредвиденных экстремальных ситуациях. Разрабатываемая система безопасности должна быть нацелена на принятие целесообразных решений в рамках ограниченности временного ресурса и согласно оценке необходимости в выделении ресурсов на обеспечение комплексной безопасности. Пример такой необходимости можно привести на рисунке 1, где пунктиром выделен уровень допустимого уерба, а сплошной чертой уровень фактического ущерба.

Рисунок 1 - Оценка показателей в дипломе по комплексной безопасности

Необходимо отметить рекомендации по подготовке дипломной работы по комплексной безопасности можно определить следующим перечнем:

1. Модели реализации атак должны учитывать наиболее опасные каналы в зависимости от применяемых алгоритмов действий злоумышленников.

2. Построение риск-модели должно реализовываться с учетом диапазона ущербов по заданному уровню риска.

3. Динамическая риск-модель должна включать выражения для интегрального риска АС и его экстремумов, что позволит оценить защищенность системы в целом, а также выявить наиболее уязвимые компоненты.

В качестве примера дипломной работы по комплексной безопасности приведем этап разработки математической модели реализации атаки «IP-спуфинг» на терминалы платежной системы должна отражать события в системе и переходы между ними, возникающие в процессе реализации атаки. Такая модель должна содержать исследования в аналитическом виде по оценке параметров, оказывающих влияние на размер ущерба и риска реализации атаки.

Анализ математической модели с использованием аппарата сетей Петри-Маркова может сказать о том, в каких состояниях пребывала или не пребывала система, а также оценить в аналитическом виде среднее время реализации атаки «IP-спуфинг». Исследуем правомерность распределения вероятностей на основе закона Пуассона при моделировании удаленных атак «IP-спуфинг» на терминалы платежной системы.

По своей природе платежная система обеспечивает постоянную циркуляцию данных между терминалами и сервером в сети, состоящей из множества компонентов. Дело в том, что терминалы снимают информацию с банковских карт и передают ее серверу с некоторой интенсивностью, т.к. такая информация быстро меняется во времени и не представляет интерес для системы в случае, если не будет реализован периодический обмен.

В связи с этим, злоумышленник, желающий получать информацию, циркулирующую между компонентами платежной системы должен осуществлять атаки с некоторой фиксированной интенсивностью не зависимо друг от друга. В ином случае, злоумышленник проводит только разовый сбой платежной системы, что влечет за собой разоблачение злоумышленника и не влечет за собой значительного ущерба для системы.

Распределение Пуассона позволяет смоделировать случайную величину, которая основана на числе событий, произошедших за фиксированное время, при этом данные события происходят с определенной фиксированной средней интенсивностью не зависимо друг от друга. В соответствии с вышеуказанными условиями и ограничениями, число атак «IP-спуфинг», возникающих в единицу времени, примем за случайную величину. Случайной величиной является также интервал времени между соседними атаками «IP-спуфинг». Однако, среднее количество удаленных атак «IP-спуфинг», возникающих в единицу времени, и средний интервал времени между соседними атаками предполагаются заданными.

В связи с чем число атак «IP-спуфинг» будем рассматривать как случайную величину, распределенную по закону Пуассона, а для построения модели реализации атак «IP-спуфинг» в платежной системе, будем использовать математический аппарат сетей Петри-Маркова.

Таким образом, в дипломной работе по комплексной безопасности платежной системы необходимо наглядно и системно при помощи графического метода отобразить последовательность состояний и переходов, обеспечивающих планомерное достижение конечной цели, заключающейся в успешной реализации атаки «IP-спуфинг».

Продолжив построение реализации атаки «IP-спуфинг» математической модели с использованием аппарата сетей Петри-Маркова необходимо оценить минимальное время, за которое произойдет атака предполагая, что каждый переход занимает ровно один период времени τ.

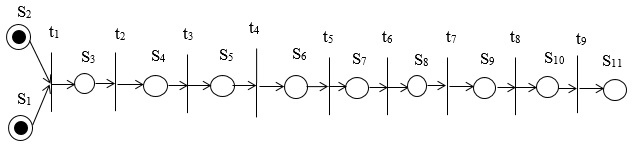

Смоделируем процесс реализации внедрения ложного компонент в платежную систему, при помощью сети Петри-Маркова, где S_i - позиции, t_j- переходы процесса. В частности:

S1 — злоумышленник готов к реализации удаленной атаки «IP-спуфинг».

S2 — платежная системы.

t1 —злоумышленник предпринимает действия к реализации удаленных атак «IP-спуфинг» на платежную систему.

S3 — злоумышленник имеет информацию о пуле IP-адресов, находящемся в пределах диапазона санкционированных IP-адресов платежной системы.

t2 — злоумышленник присваивает ложному компоненту необходимый IP-адрес.

S4 — компоненту злоумышленника присвоен подменный IP-адрес.

t3 — компонент злоумышленника, получивший корректный подменный IP-адрес, прерывает связь одного из терминала с сервером (происходит разрыв сетевого соединения).

S5 — злоумышленник имеет доступ к таблицам маршрутизации платежной системы и готов к реализации двусторонней связи с сервером.

t4 — злоумышленник подменяет таблицы маршрутизации.

S6 — сервер принимает ложный IP-адрес исходя из таблиц маршрутизации, направляет трафик на подменный компонент злоумышленника и считает подменный терминал авторизированным.

t5 —злоумышленник принимает решение о реализации деструктивных воздействий, заключающихся в получении информации, циркулирующей между терминалом и сервером совместно с корректировкой управляющих воздействий сервера платежной системы.

S7 — злоумышленник реализует атаку с целью корректировки управляющих воздействий сервера и получает персональные данные клиентов.

t6 — злоумышленник производит мероприятия по дешифрованию полученной информации.

S8 — злоумышленник получил дешифрованную конфиденциальную информацию с целью продажи и получения выгоды.

t7 — формирование злоумышленником ложной информации на базе дешифрованной.

S9 — злоумышленник готов реализовать подлог информации для сервера платежной системы.

t8 — злоумышленник внедряет подменную информацию в поток данных, передаваемых серверу платежной системы.

S10 — сервер платежной системы принял подменную информацию, реализована корректировка управляющих воздействий.

t9 — сервер формирует управляющие воздействия на базе подменной информации и направляет их в адрес терминала платежной системы.

S11 —терминал платежной системы выполняет управляющее воздействия злоумышленника (например перевод денежных средств агенту злоумышленника).

С учетом введенных обозначений граф сети представлен на рисунке 2.

Рисунок 2 - Граф реализации атаки в дипломной работе по комплексной безопасности

В заключение следует отметить, что написать качественную дипломную работу по комплексной безопасности Вам поможет полный перечень актуальных статей и рекомендаций по информационной безопасности, изложенный здесь.