Как написать дипломную работу на тему безопасности информационных технологий. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по безопасности информационных технологий. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

Актуальность дипломной работы по безопасности информационных технологий обусловлена развитием средств вычислительной техники и стремительным ростом автоматизации процессов. Возможность неправомерной фальсификации или уничтожения информации создает вероятность рисковых ситуаций, ущерб от которых может быть выражен в виде значительного экономического или моральный урона. В данной статье представлены рекомендации по написанию таких работ, как:

1. Диплом: Безопасность информационных технологий на основе априорной оценки риска.

2. Дипломная работа: Безопасность информационных технологий на основе отношений доверия.

3. Выпускная квалификационная работа (ВКР): Безопасность информационных технологий на основе нечетких когнитивных карт.

Информационные технологии можно определить как отдельный класс областей деятельности, относящихся к технологиям управления и обработкой большого потока данных с использованием программно-технических средств.

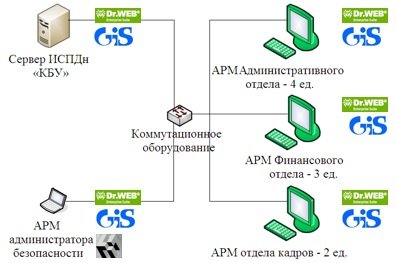

В дипломе по безопасности информационных технологий следует определить средства и методы обеспечения безопасности информации (экономической, политической и иных деятельностей) при условии непрерывной доступности таких данных. Пример использования таких методов представлен на рисунке 1.

Рисунок 1 - Обеспечение безопасности информационных технологий в дипломной работе

При написании дипломной работы по безопасности информационных технологий следует учитывать следующие основные факторы:

1. Существование противоречий между потребностями человечества в расширении свободной циркуляции данных и чрезмерными (или недостаточными) ограничениями.

2. Расширение областей внедрения ИТ, многообразие и повсеместное внедрение управляющих систем, быстрое увеличения средств обработки информации (подробно об этом изложено здесь).

3. Повышение уровня доверия к АС, обрабатывающим информацию, а также использование их в критически важных областях деятельности.

4. Формирование информационного базиса большого объема и различного назначения.

5. Упрощение и совершенствование способов идентификации пользователей в информационных ресурсах.

6. Широкое многообразие разновидностей угроз и каналов НСД к информации.

7. Рост числа квалифицированных пользователей и злоумышленников.

8. Рост ущерба от реализации инцидентов информационной безопасности.

В дипломной работе по безопасности информационных технологий следует отметить конкретные меры обеспечения безопасности, классификация которых приведена в следующем перечне:

1. Правовые (законы, указы и нормативные акты).

2. Морально-этические (нормы поведения, сложившиеся традиционно).

3. Организационные (регламентирующие процессы обработки информации, использование ресурсов информационных систем, деятельность персонала и порядок взаимодействия сотрудников с системой).

4. Физические (применение различных механических, электро- или электронно-механических устройств и сооружений).

5. Технические (применение различных аппаратурных и программных устройств).

Дипломные работы по безопасности информационных технологий должны содержать анализ потенциальных угроз и атак информационной безопасности. В качестве примера проведем анализ распределенной атаки, направленной на отказ в обслуживании (DDoS - Distributed Denial of Service), которая представляет собой совокупность обычных атак типа «отказ в обслуживании» (DoS - Denial of Service), исходящих из множества различных источников, подчиняющихся командам злоумышленника.

С целью обеспечения безопасности информационных технологий системы, находящейся в условиях распределенной атаки направленной на отказ в обслуживании, целесообразно построить риск-модель системы, находящейся под воздействием одиночной атаки типа DoS, в качестве основы для дальнейшего исследования.

Причины, приводящие к возникновению отказов в обслуживании представлены в таблице 1.

Таблица 1 - Причины приводящие к возникновению отказов в обслуживании.

| № п/п |

Причина |

| 1 |

Ошибки и ограничения операционных систем и программного кода приводящие к выполнению бесконечного цикла |

| 2 |

Ошибки и ограничения операционных систем приводящие к завершению работы программы (обычно, из-за некорректного обращения к памяти) при обработке запроса |

| 3 |

Ошибки второго рода (ложные срабатывания систем безопасности, приводящие к недоступности целевой системы) |

Проведем анализ структуры и классификации DDoS-атак, а также основных программных средств, используемых для их реализации.

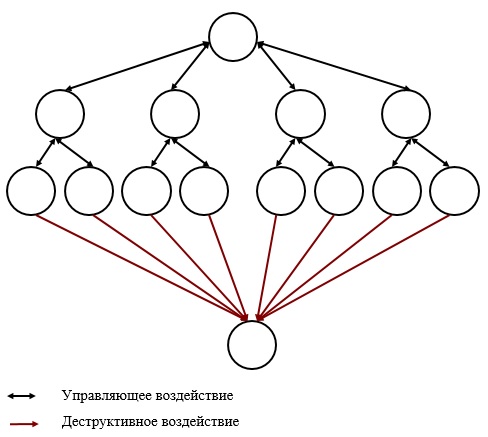

Структура DDoS-атаки имеет трехуровневую организацию и представляет собой, так называемый, кластер DDoS (рисунок 2), который включает следующие элементы: Мастер-хост (S) - компьютер, с которого инициируется начало атаки, управляющие агенты (M), которые получают параметры атаки (тип атаки, адрес жертвы, время начала, время окончания и пр.) и передают их компьютерам-зомби (Z), которые, непосредственно, «затапливают» жертву лавиной пакетов.

Рисунок 2 - Модель DDoS как угроза безопасности информационных технологий

1 TCP SYN flood — направлен на особенность протокола TCP - «тройное рукопожатие» (handshake), создает множество «полуоткрытых» соединений TCP, на обработку которых тратится существенный объем оперативной памяти. Кроме того, при переполнении буфера полуоткрытых соединений в ОС она перестает принимать новые соединения.

2 TCP FIN flood — отправляется множество запросов на закрытие соединения от имени клиентов. Атака трудно реализуема т. к. необходимо осуществить подмену IP-адреса, а также знать адреса клиентов сервера.

3 UDP flood и ICMP flood — серверу посылается множество UDP или ICMP-пакетов, в результате его сетевой канал полностью «забивается» ими.

В заключение стоит отметить, что особую опасность для информационных технологий представляют злоумышленники, знающие все достоинства и уязвимости атакуемых информационных систем различной специфики. Полный перечень актуальных статей и рекомендаций по информационным технологиям в целом и безопасности информационных технологий в частности изложен здесь.